ServiceProviderManager

Der ServiceProviderManager (SPM) ist das zentrale Werkzeug zur Verwaltung der lokalen RWTH-Services, die an den RWTH IdentityProvider (IdP) angebunden sind und sich über RWTH Single Sign-On authentifizieren. Er richtet sich gleichermaßen an technische Administratoren und an fachlich oder organisatorisch Verantwortliche.

Auf dieser Seite erfahren Sie, wie Sie im ServiceProviderManager ihre eigenen Dienste (ServiceProvider) pflegen können, konfigurierte Attribute einsehen und administrative Kontakte verwalten.

- Übersicht der Startseite

- Zugriff für Verwalter*innen

- Daten im ServiceProviderManager einpflegen

- Übersicht der Attribute

- Bekannte Fehler

Hinweis

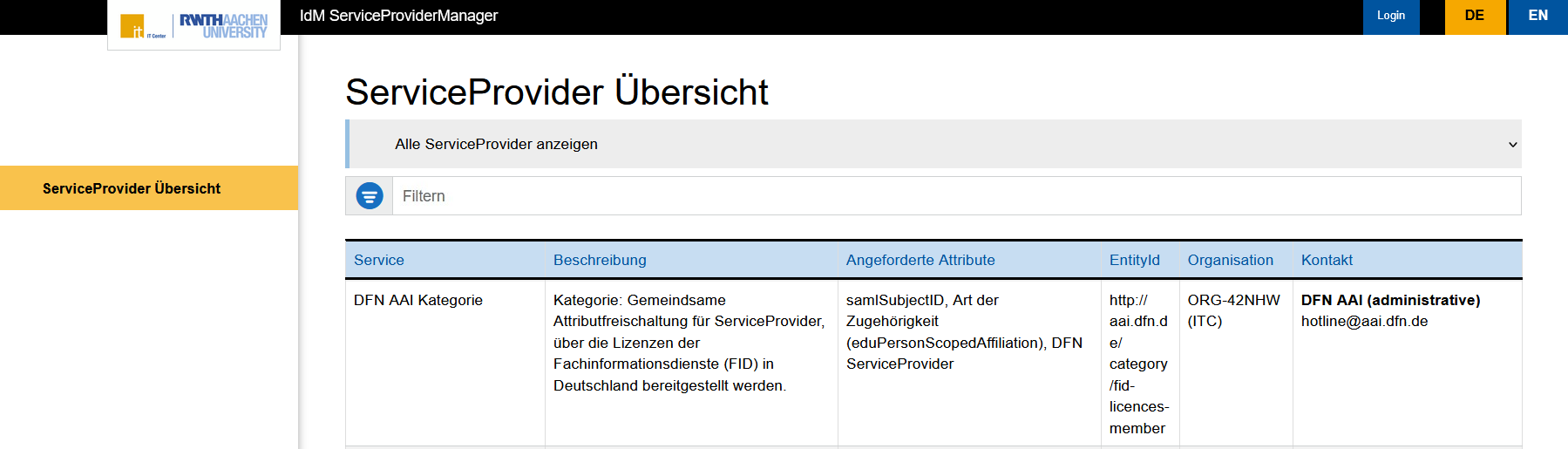

Übersicht der Startseite

Die Startseite des ServiceProviderManagers ist ohne Anmeldung zugänglich.

Auf der Startseite finden Sie:

- ein Verzeichnis aller lokalen Services, die über den IdentityProvider der RWTH angeschlossen sind,

- eine Übersicht aller DFN-AAI-Services mit besonderen Attributfreischaltungen,

- die jeweils zuständigen Ansprechpersonen für Rückfragen zur Nutzbarkeit.

Für jeden ServiceProvider werden in der Tabelle folgende Informationen angezeigt:

Service

Jeder ServiceProvider hat einen verständlichen Servicenamen, der von der verantwortlichen Organisation vergeben wird.

Beschreibung

Die Beschreibung soll ausführlich sein, um den Nutzenden einen Überblick darüber zu geben, ob der Dienst für sie relevant ist. Es soll darauf eingegangen werden, wofür der Serviceprovider dient.

Hinweis:

Sollte es einen Service geben, der aus mehreren ServiceProvidern besteht, schauen Sie sich als Beispiel an, wie der IdM Selfservice aufgebaut ist.

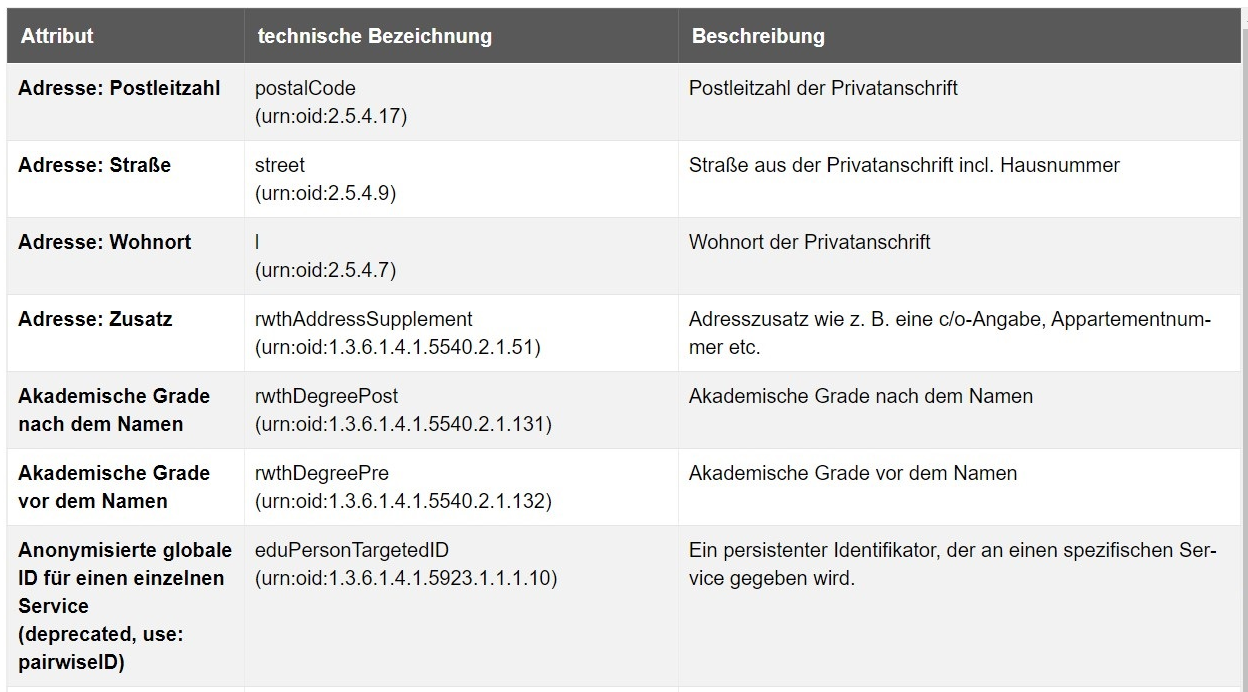

Angeforderte Attribute

Im SPM werden alle Attribute angezeigt, die der IdentityProvider an den Service überträgt, wenn sich eine Person anmeldet. Die technischen Details dazu finden Sie auf der Seite Erklärung der Attribute.

Beispielsweise können die folgenden Attribute übertragen werden:

EntityID

Die EntityID ist die technische Identifikationsnummer eines ServiceProviders. Sie wird unter anderem für Supportanfragen benötigt.

Sie wird vom IT Center festgelegt.

Organisation

In dieser Spalte wird die Organisation angezeigt, die den Service betreibt oder dafür verantwortlich ist.

Sie wird vom IT Center angelegt.

Kontakt

Es muss mindestens ein administrativer Kontakt eingetragen werden. Die Kontaktinformationen sind öffentlich sichtbar. Dadurch können Nutzende inhaltliche und fachliche Fragen über den ServiceProvider stellen.

Zugriff für Verwalter*innen

Es gibt zwei Möglichkeiten, Zugriff auf den SPM zu erhalten:

Rollenbasierte Berechtigung

Der Zugang zur Verwaltung erfolgt über die Rolle "Verwaltung RWTH SSO ServiceProvider".

Diese Rolle wird im Rahmen des Registrierungsprozesses vom IT Center für die Organisation freigeschaltet.

Anschließend können die Rollenverwalter*innen der Organisation die Rolle an Verwalter*innen eines ServiceProviders vergeben.

Nach Einlösen des Rollencoupons können Sie sich im SPM über den RWTH Single-Sign On einloggen und Ihren ServiceProvider verwalten.

Delegation über Gruppen

Organisationen mit vielen Services können die Verwaltung über Gruppen aus der IdM Rollen- und Gruppenverwaltung delegieren.

Dafür muss sich eine Person, die bereits Zugriff auf den SPM hat, einloggen und die folgenden Schritte durchführen:

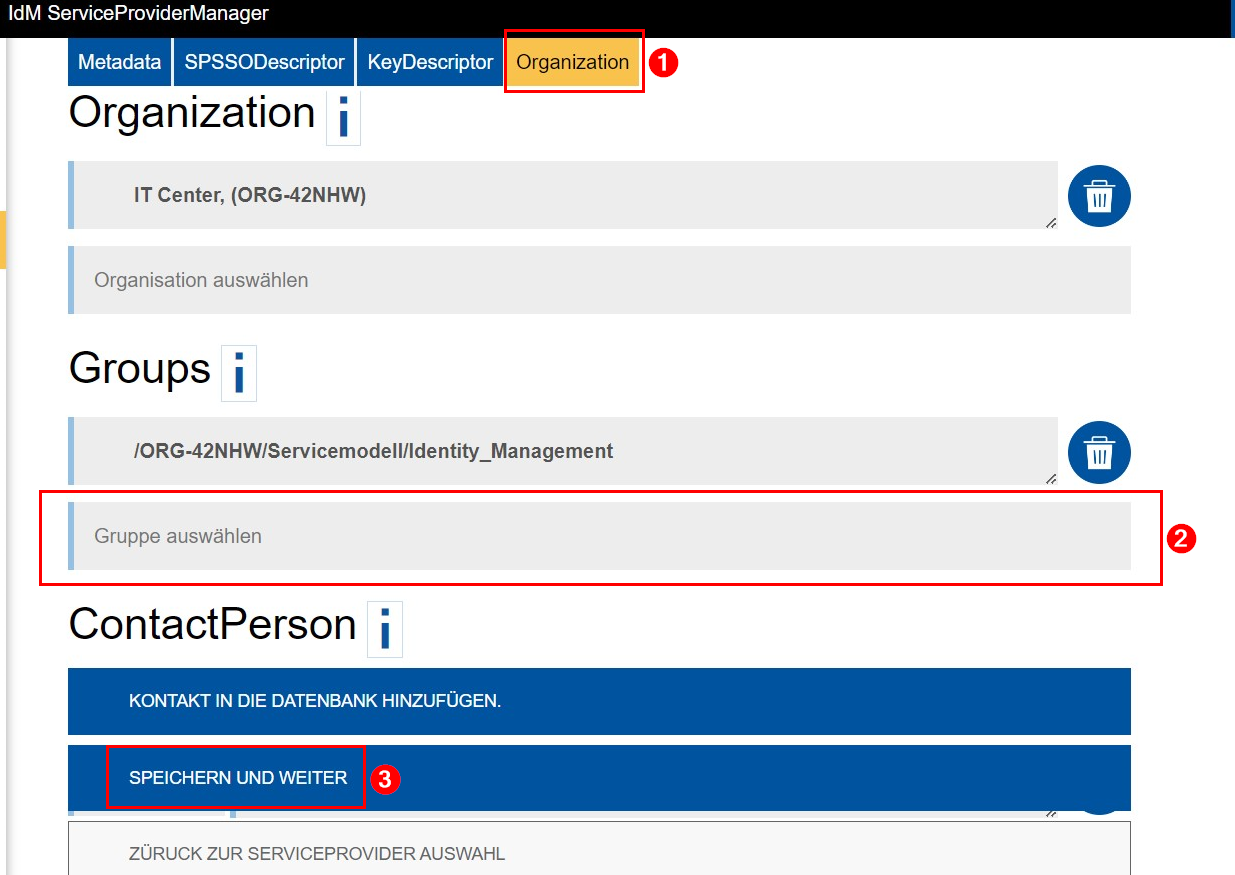

Schritt 1

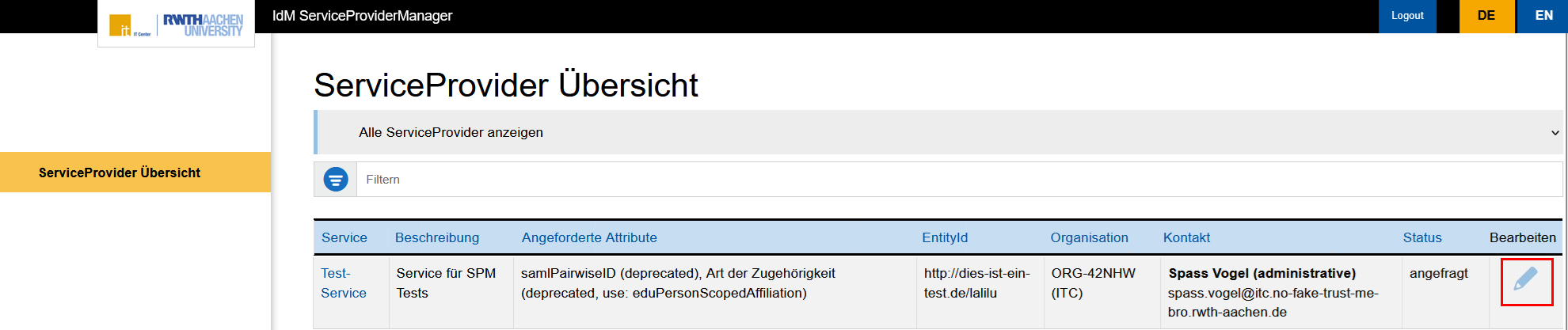

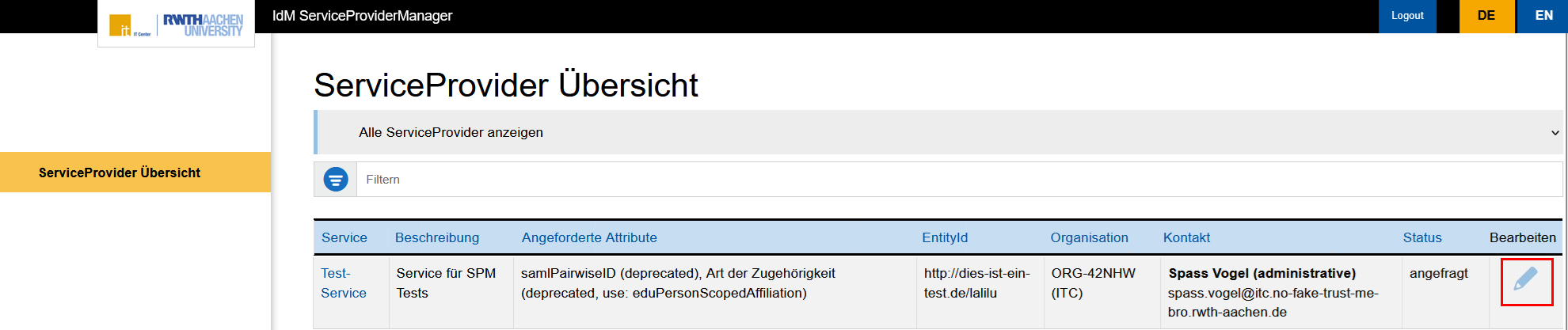

Finden Sie den gewünschten ServiceProvider in der Tabelle auf der Startseite. Klicken Sie auf das Stiftsymbol in der Spalte "Bearbeiten".

Schritt 2

Klicken Sie auf Organization.

Schritt 3

Fügen Sie die Gruppe unter "Groups" ein.

Schritt 4

Klicken Sie auf Speichern und Weiter.

Bitte beachten Sie:

- Gruppen müssen vorab im IdM existieren. Neue Gruppen sind erst nach 5 bis 20 Minuten im SPM sichtbar.

- Gruppenmitglieder können weitere Gruppen hinzufügen, jedoch nicht ihre eigene Gruppe entfernen.

Daten im ServiceProviderManager einpflegen

Nach dem Login sind nur die ServiceProvider der Organisation sichtbar, für die Sie über eine Rolle oder eine Gruppe berechtigt sind.

Klicken Sie auf das Stiftsymbol in der Spalte "Bearbeiten", um einen ServiceProvider zu verwalten.

Sie können folgende Daten verwalten:

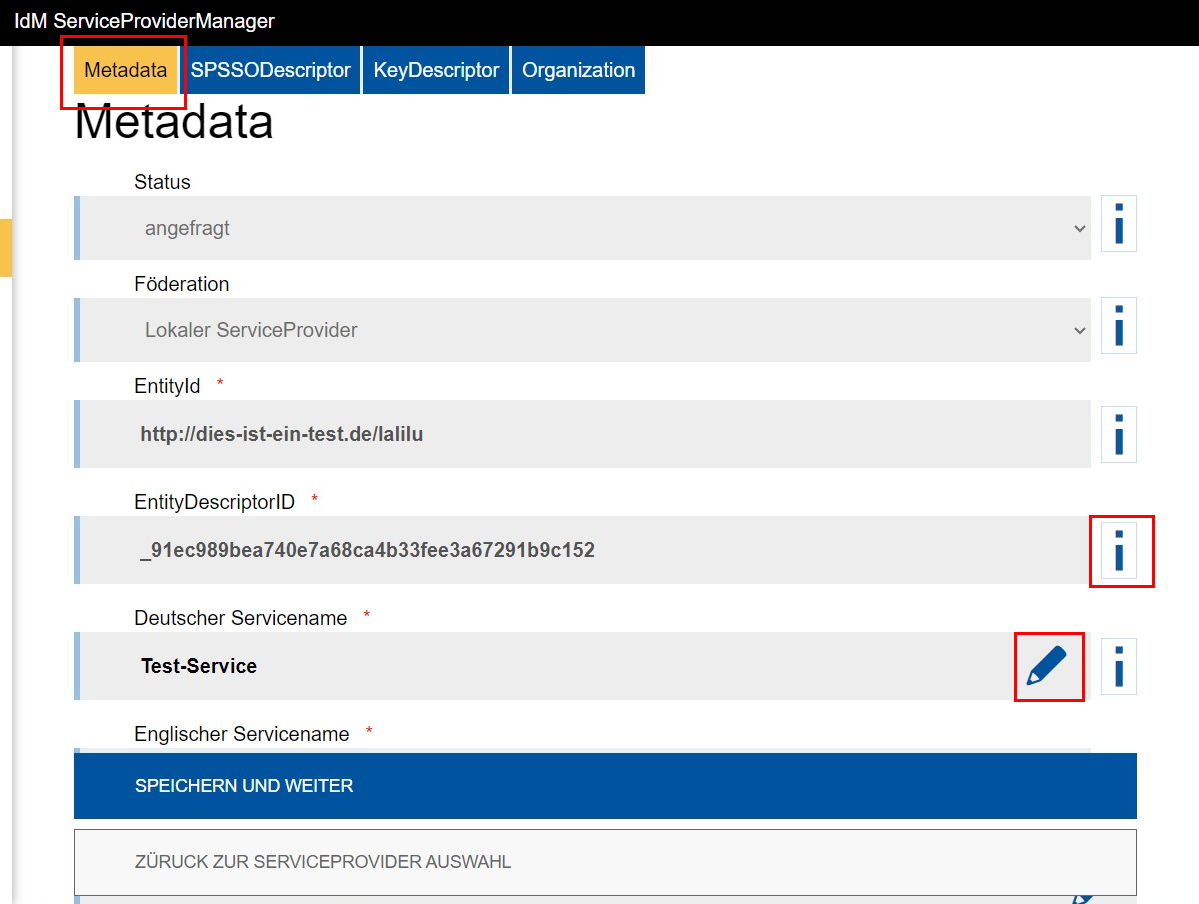

Metadaten

Im Reiter Metadaten können Sie alle Felder bearbeiten, außer:

- Status

- Föderationszugehörigkeit

- EntityID

- EntityDescriptorID

- Organisationszuordnung

Diese werden vom IT Center vorgegeben. Bei falschen Angaben, wenden Sie sich bitte an das IT-ServiceDesk.

Um ein Feld zu bearbeiten, klicken Sie auf das Stiftsymbol daneben.

Um mehr Informationen zu den Feldern zu erhalten, klicken Sie auf das blaue "i" daneben.

Bitte beachten Sie:

Änderungen werden erst nach einem manuellen Freigabeprozess in die aktive IdP-Konfiguration übernommen.

EntityAttributes

Hierüber kann z. B. eine EntityCategory gesetzt werden. Über EntityCategories werden u. a. Subföderationen definiert.

Für eine Kategorie kann eine generelle Freigaberegel erstellt werden. Für die lokale RWTH gibt es die folgende EntityCategory:

http://macedir.org/entity-category (https://sso.rwth-aachen.de/category/rwth)

SPs, die diese EntityCategory gesetzt haben, können folgende Attribute selbständig über den AttributeConsumingService anfordern:

- surname

- givenName

- idmNrwDocumentSurname

- idmNrwDocumentGivenName

- rwthDegreePost

- rwthDegreePre

- title

- eduPersonScopedAffiliation

- organizationName

- schacHomeOrganization

- schacHomeOrganizationType

- rwthMailAddress

- rwthDienstEmail

- rwthTelefonNummer

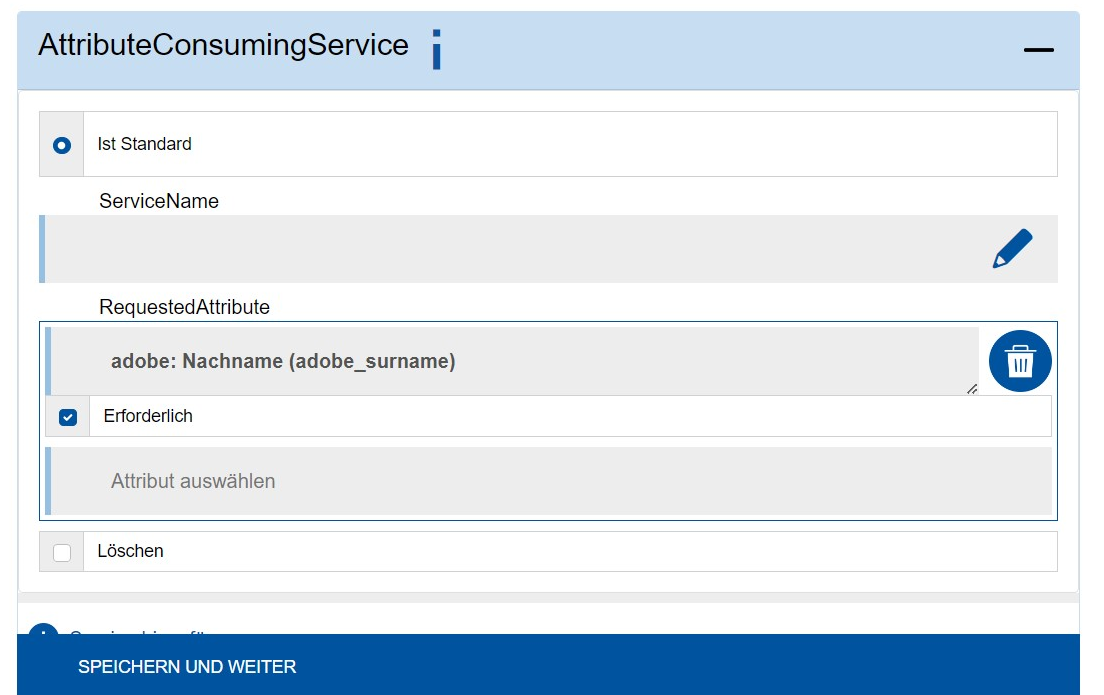

Im AttributeConsumingService müssen die Attribute dazu als erforderlich markiert sein.

SPSSODescriptor

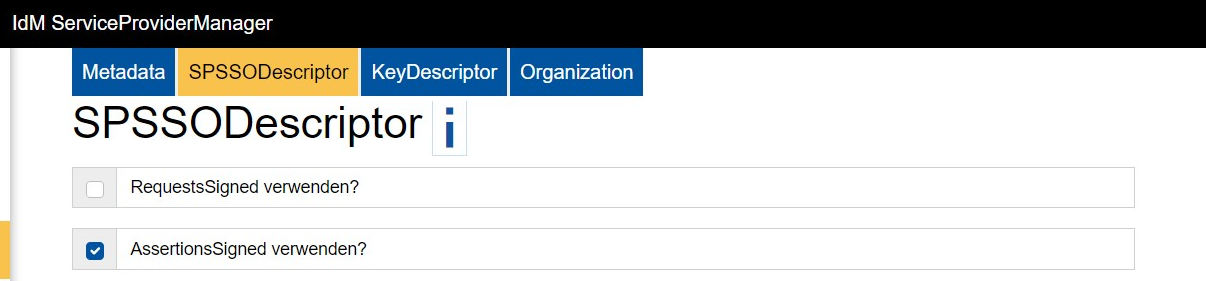

Im Reiter SPSSODescriptor können Sie:

- einen SPSSODescriptor auswählen

- den AssertionConsumerService ausfüllen

- den AttributeConsumingService ausfüllen (Optional)

SPSSODescriptors

Folgende SPSSODescriptors können Sie auswählen:

- Request-Signed:

- Verifiziert, dass die Authentifizierungsanfrage vom genannten ServiceProvider stammt.

- Hierzu muss ein KeyDescriptor Zertifikat vom Typ Signing konfiguriert sein. Das Zertifikat muss entweder als Signing und Encryption angelegt werden oder nur mit Signing(siehe hierzu KeyDescriptor).

- Assertions-Signed:

- Der IdP signiert die Assertion mit seinem privaten Schlüssel (Signaturzertifikat), und der ServiceProvider verwendet den zugehörigen öffentlichen Schlüssel, um die Signatur zu verifizieren.

- Dadurch wird sichergestellt, dass die Benutzerdaten (Benutzername, Rollen etc.) vertrauenswürdig sind und nicht manipuliert wurden.

- Diese Einstellung wird empfohlen.

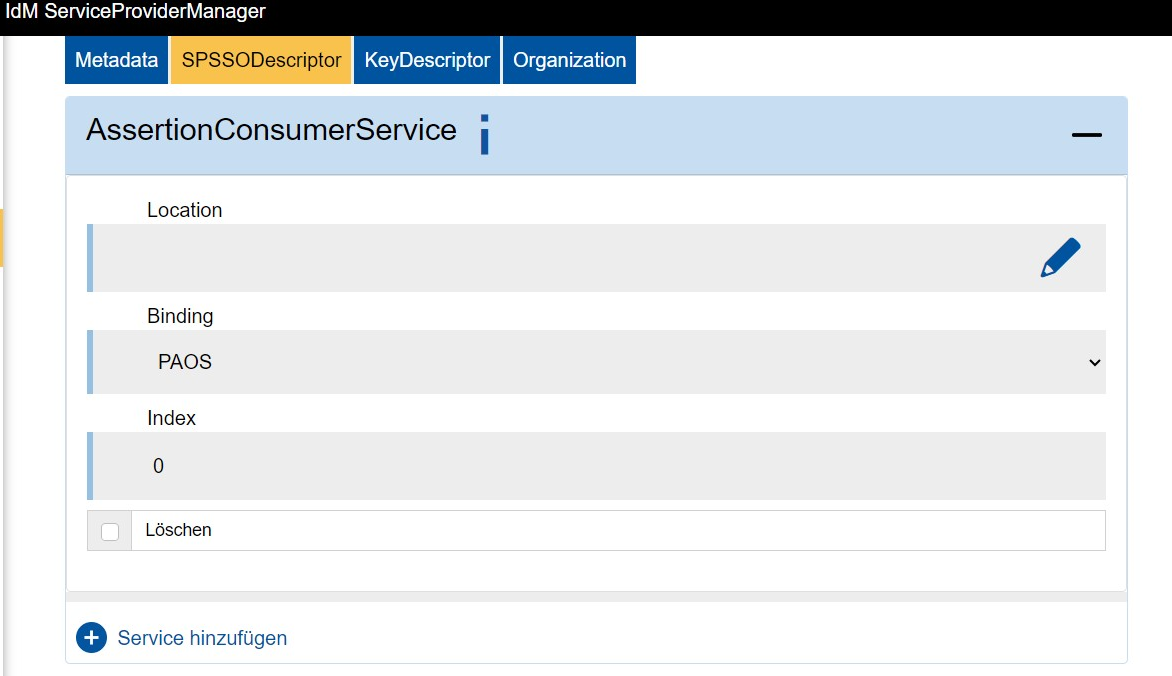

AssertionConsumerService

Der AssertionConsumerService muss ausgefüllt werden.

Die URL ist der Endpunkt, an den der IdP die Assertion (die ermittelten Attribute) sendet. Ohne diese ist eine Anmeldung über den Single-Sign On nicht möglich.

AttributeConsumingService

Der AttributeConsumingService ist optional.

Damit wird festgelegt, welche Attribute bei der Anmeldung erforderlich sind, um den ServiceProvider zu verwenden.

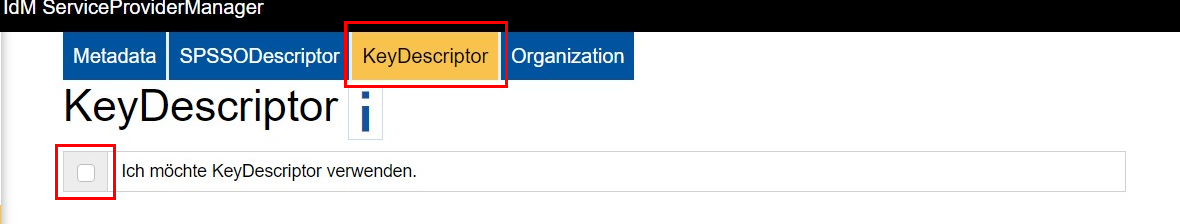

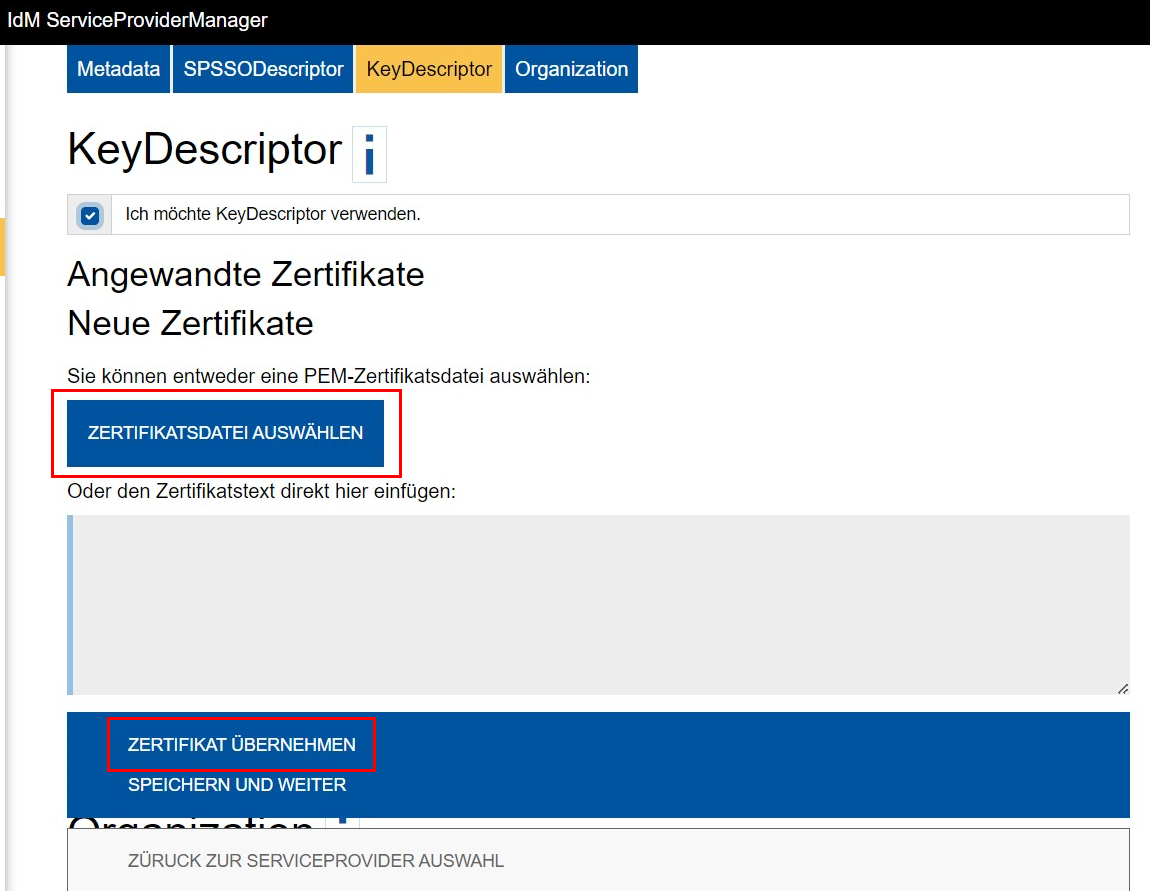

KeyDescriptor (Zertifikate)

Im Reiter KeyDescriptor wird das SSL-Zertifikat hinterlegt, das den Austausch zwischen IdP, RWTH und ServiceProvider absichert.

Bitte beachten Sie:

Für einen reibungslosen Übergang sollten altes und neues Zertifikat zeitweise parallel konfiguriert sein.

Klicken Sie auf ich möchte KeyDescriptor verwenden und fügen Sie ein Zertifikat ein. Klicken Sie dann auf Zertifikat übernehmen.

Unter "Angewendete Zertifikate" können Sie einen Verwendungszweck hinzufügen: encryption und/oder signing.

Siehe hierzu das Thema Zertifikate beim DFN.

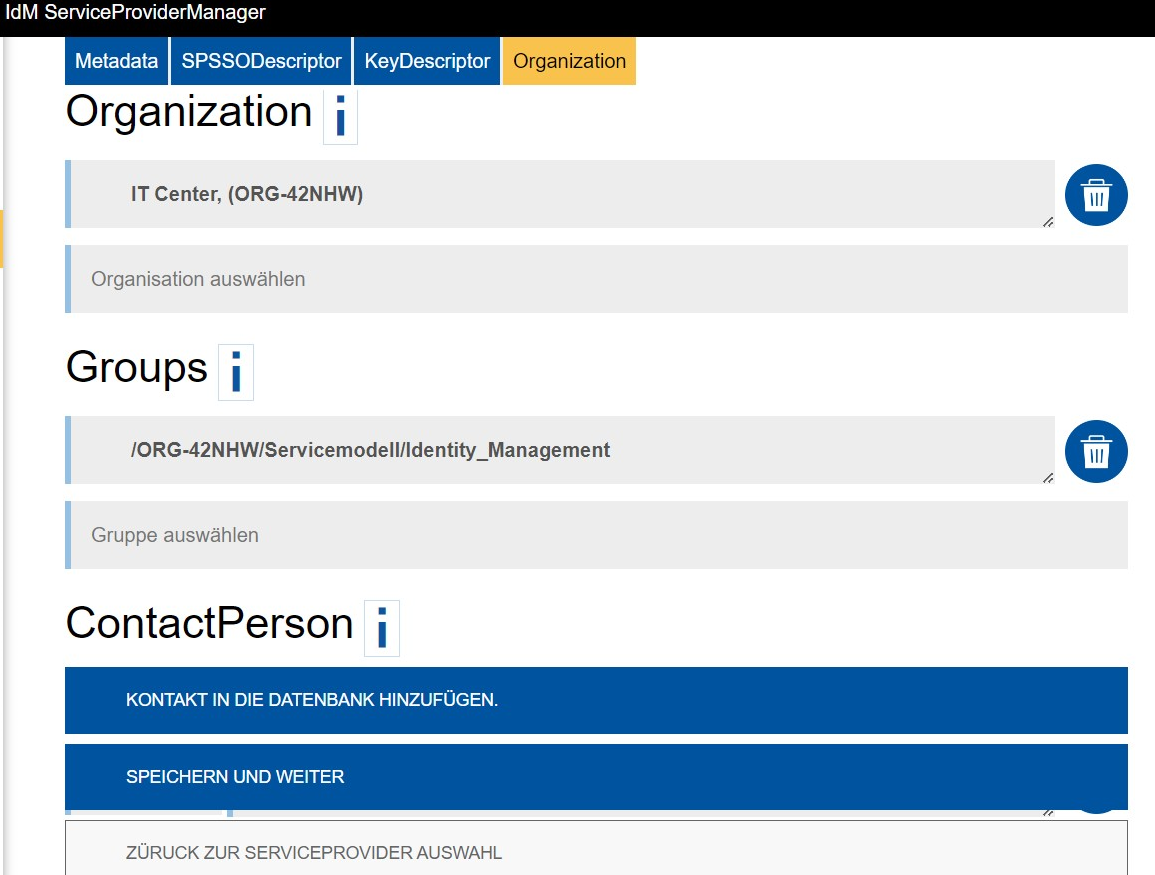

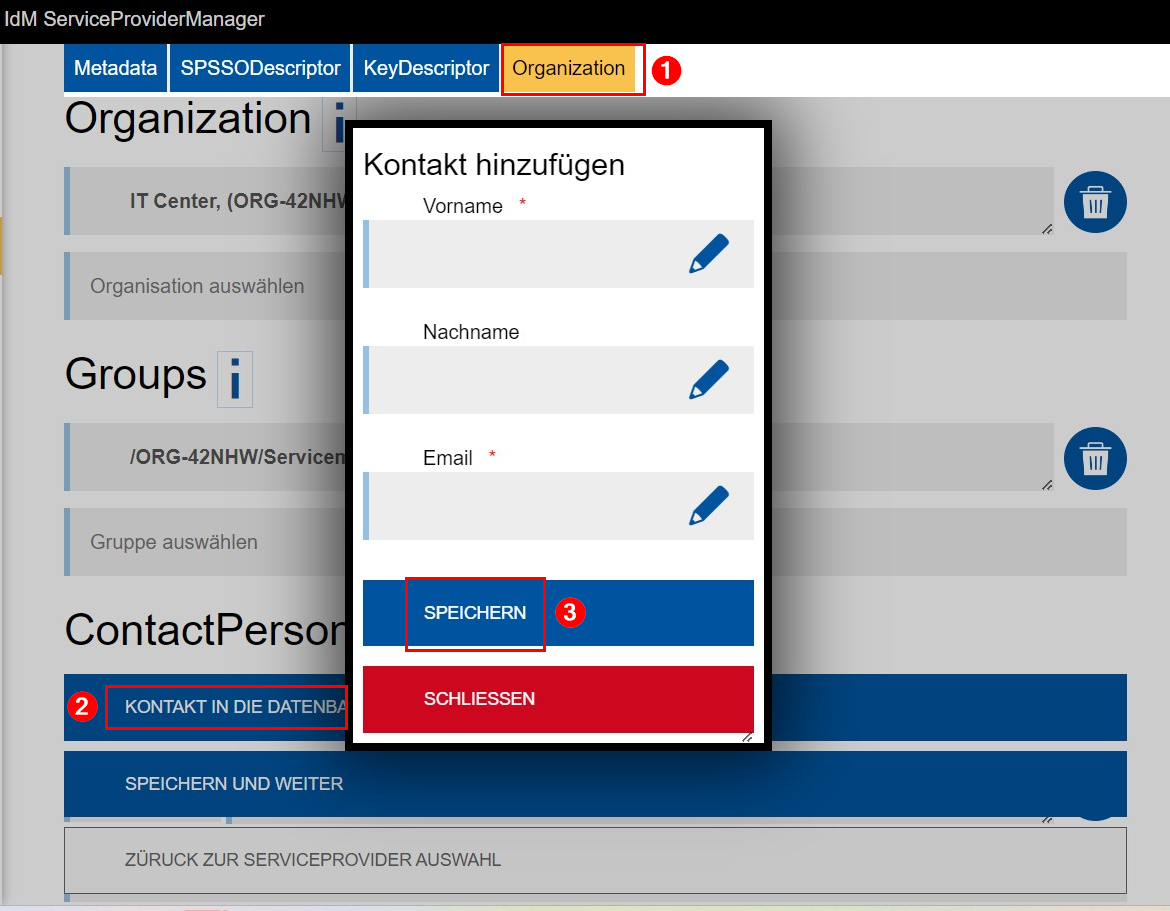

Organization

Im Reiter Organization finden Sie die Bereiche Organization, Groups und ContactPerson.

Organization wird vom IT Center angelegt.

Unter Groups können Sie Gruppen Zugriff auf den SPM gewähren.

Unter ContactPerson können Sie einen administrativen Kontakt hinzufügen. An diesen Kontakt können fachliche und inhaltliche Fragen gestellt werden.

Klicken Sie auf Kontakt in die Datenbank hinzufügen, um eine Kontaktperson hinzuzufügen.

Hinweis:

- Es muss mindestens eine Kontaktperson hinzugefügt werden.

- Die Einträge sind öffentlich sichtbar.

- Kontakte besitzen keine Administrationsrechte bzw. erhalten hieraus keine Berechtigungen.

Übersicht der Attribute

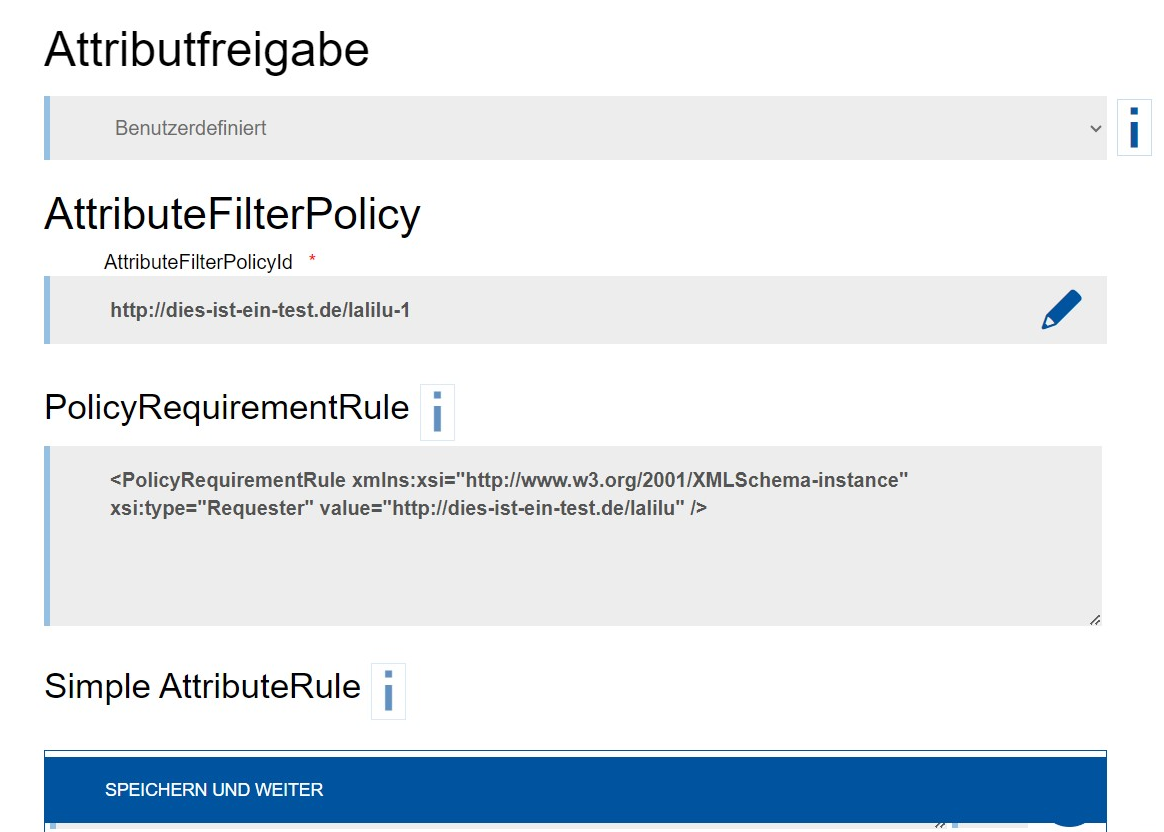

Nachdem Sie die Metadaten eingegeben haben und auf Speichern und Weiter geklickt haben, wird die folgende Seite angezeigt:

Die Felder werden vom IT Center ausgefüllt. Die Attributfreigabe dient nur zu Ihrer Übersicht.

AttributeFilterPolicy und PolicyRequirementRule

Die Attribute "AttributeFilterPolicy" und "PolicyRequirementRule" werden vom IT Center festgelegt.SimpleAttributeRule

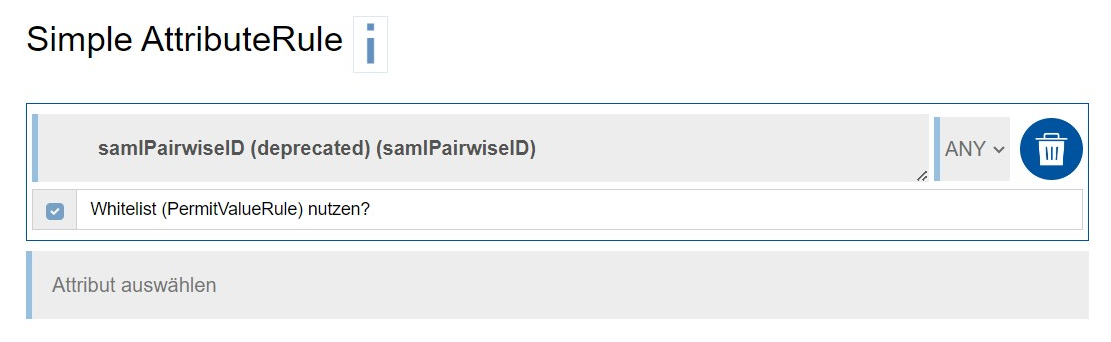

Unter "SimpleAttributeRule" kann festgelegt werden, welche Attribute an den ServiceProvider übermittelt werden müssen (ANY), bzw. welche explizit nicht gewünscht sind (NOT).

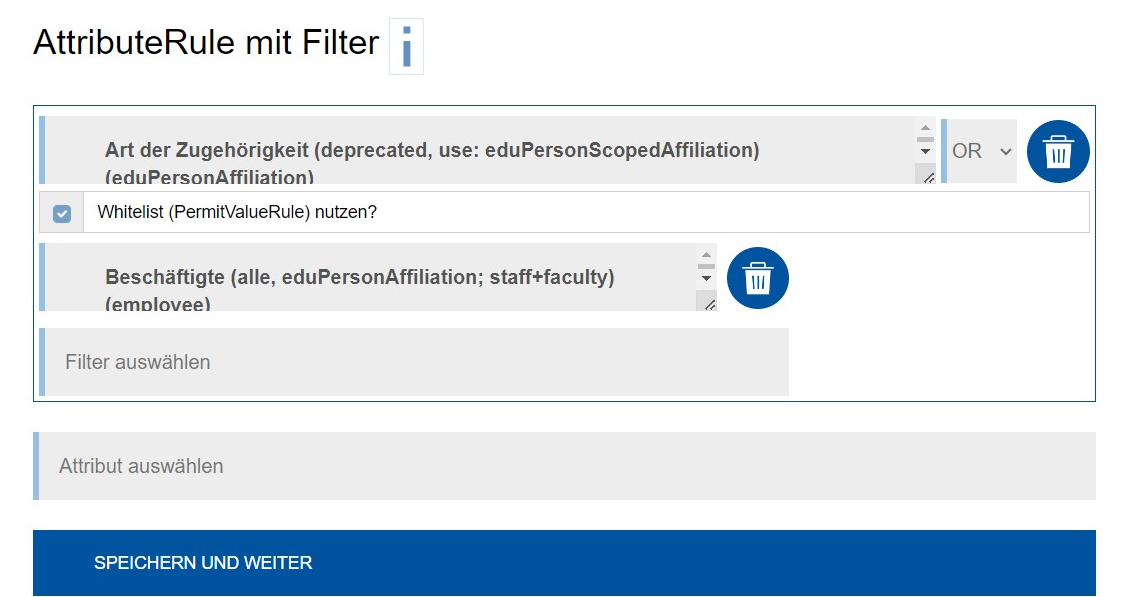

AttributeRule mit Filter

Unter "AttributeRule mit Filter" werden auch Attribute definiert und gleichzeitig gemäß den ausgewählten (regex-) Regeln nach ihren Werten gefiltert.

Dabei müssen entweder alle Regeln (AND), mindestens eine Regel (OR) oder keine Regel (NOT) erfüllt sein.

Bekannte Fehler

- Gelegentlich lässt sich der Bearbeitungsmodus erst nach zweimaligem Klick auf das Stiftsymbol aktivieren.

- Wenn zwei Personen denselben ServiceProvider gleichzeitig bearbeiten, werden die Änderungen übernommen, die zuerst gespeichert wurden. Die andere Person wird "zurückgesetzt". Ein Beispiel:

- Person A und Person B arbeiten gleichzeitig am SP.

- Person B speichert zuerst ihre Änderungen.

- Die Änderungen von Person A werden zurückgesetzt. Der SP wird neu geladen.

- Person A wird an den Anfang (Metadaten) zurückgeschickt und sieht folgende Meldung: "Der ServiceProvider, an dem Sie gearbeitet haben, wurde durch jemand anderes geändert. Die Daten sind nun aktualisiert worden."