Hardwaretoken für RWTH Single Sign-On (WebAuthn/FIDO2)

Auf dieser Seite erfahren Sie, wie Sie einen Hardwaretoken, der das WebAuthn/FIDO2 Verfahren unterstützt, einrichten. Diesen Token können Sie derzeit nur für RWTH Single Sign-On verwenden.

Der Hardwaretoken für RWTH Single Sign-On (WebAuthn/FIDO2) wird mit einer externen Hardwarekomponente, einem Sicherheitsschlüssel (z.B. YubiKey), genutzt. Genau wie der „ Hardwaretoken für VPN und RWTH Single Sign-On (HOTP)“, ist er losgelöst vom genutzten Endgerät und somit die aktuell sicherste Token-Art an der RWTH Aachen University.

Der Hardwaretoken generiert ein Einmal Passwort, sodass Sie zum gewünschten Dienst weitergeleitet werden. Die Form des Einmal Passworts ist abhängig von dem genutzten Sicherheitsschlüssel.

Wichtig: Achten Sie bei der Wahl des Hardwareschlüssels darauf, dass er mit dem genutzten Protokoll WebAuthn kompatibel ist.

Diese Token-Art kann für die Authentifizierung der folgenden Services verwendet werden:

- RWTH Single Sign-On.

Anleitung zur Einrichtung

Um diese Token-Art über den Tokenmanager im IdM Selfservice einzurichten, klicken Sie auf "Erstellen" und wählen Sie als Art des Tokens "Hardwaretoken für RWTH Single Sign-On (WebAuthn/FIDO2)".

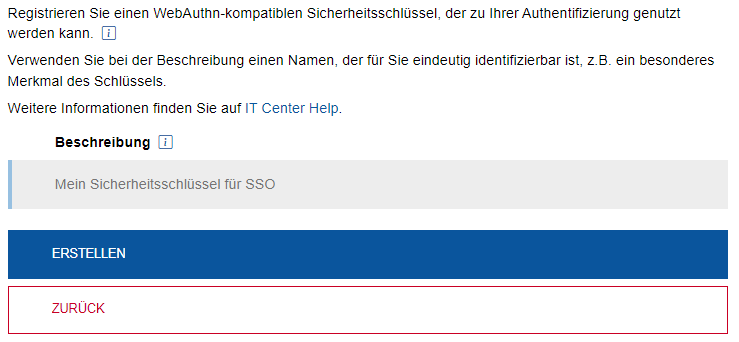

Schritt 1: Vergeben Sie für den Token eine selbst gewählte, eindeutige Beschreibung und klicken Sie auf "Erstellen".

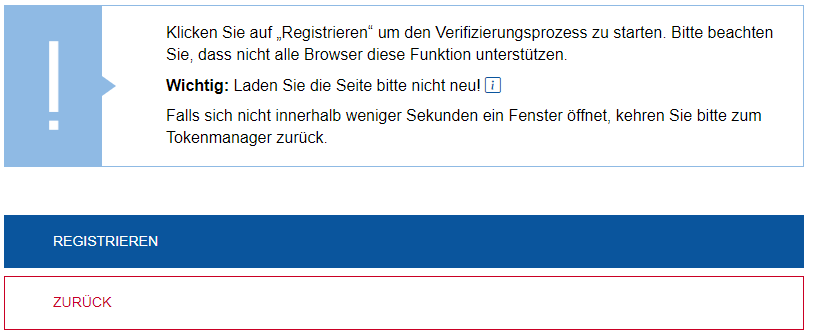

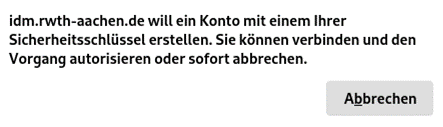

Schritt 2: Starten Sie die Einrichtung des Hardwaretokens, indem Sie auf "Registrieren" klicken. Bitte beachten Sie, dass nicht alle Browser diese Funktion unterstützen und JavaScript benötigen. Nutzen Sie im Zweifel einen anderen Browser (z.B. Chrome, Edge, Firefox).

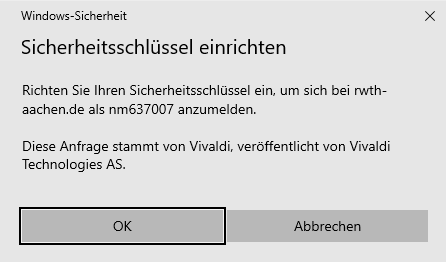

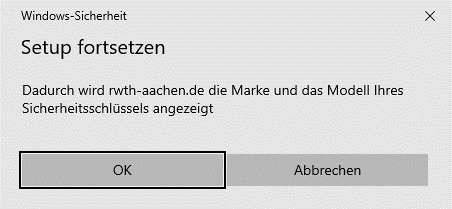

Schritt 3: Um Ihren Hardwaretoken einzurichten, folgen Sie bitte den Anweisungen auf dem Bildschirm.

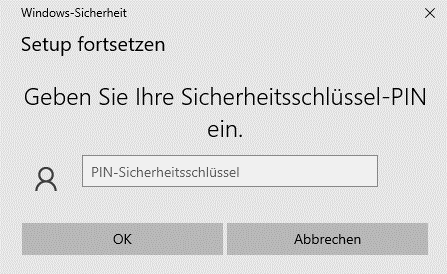

Schritt 4: Ob eine PIN benötigt wird, hängt davon ab, ob und wie der Hardwareschlüssel vorher eingerichtet wurde. Wenn Sie zur Eingabe aufgefordert werden, geben Sie eine selbstgewählte, sichere Pin ein.

Wichtig: Achten Sie bei der Vergabe der PIN Ihres Sicherheitsschlüssels darauf, dass sie von unbefugten Dritten nicht eingesehen werden kann.

Falls Ihr Betriebssystem nicht über einen eigenen Credential Manager, wie den von Windows, verfügt, werden die Token durch Ihren Webbrowser eingerichtet.

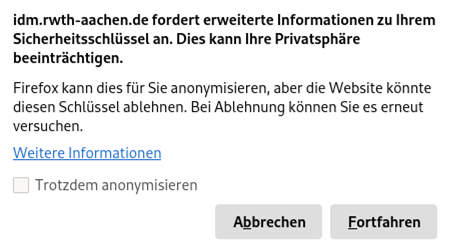

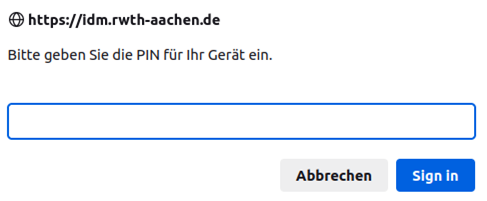

Firefox:

Im ersten Schritt dürfen die Daten nicht anonymisiert werden, da sonst die Einrichtung des Tokens fehlschlägt:

Nun kann der Hardwareschlüssel an das System angeschlossen werden. Eventuell wird nach der PIN des Schlüssels gefragt:

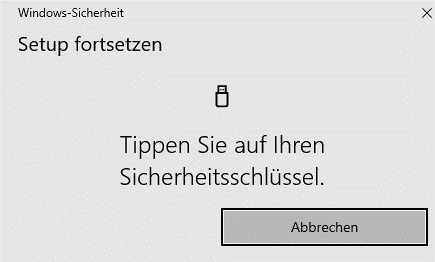

Schließen Sie den Vorgang durch das Antippen des Sicherheitsschlüssels ab:

Chrome:

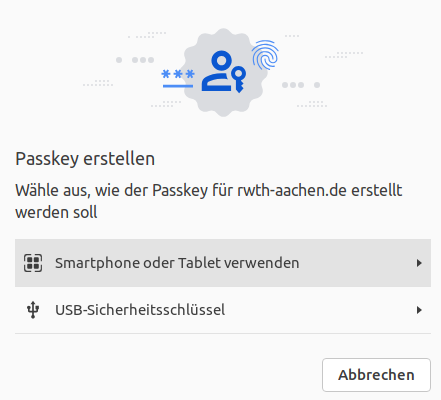

Falls noch kein Sicherheitsschlüssel mit dem System verbunden ist, werden Sie nach der Art des Gerätes gefragt, welches verwendet werden soll. Wählen Sie bitte „USB-Sicherheitsschlüssel“:

Folgen Sie anschließend den Anweisungen auf Ihrem Bildschirm.