Hardwaretoken für VPN und RWTH Single Sign-On (HOTP)

Auf dieser Seite erfahren Sie, wie Sie einen Hardwaretoken, der das HOTP Verfahren unterstützt, einrichten und für den RWTH Single Sign-On Account und VPN Account nutzen können.

Der Hardwaretoken für VPN und RWTH Single Sign-On (HOTP) wird mit einer externen Hardwarekomponente, einem Sicherheitsschlüssel (z.B. YubiKey), genutzt. Genau wie der „Hardwaretoken für RWTH Single Sign-On (WebAuthn/FIDO2)“, ist er losgelöst vom genutzten Endgerät und somit die aktuell sicherste Token-Art an der RWTH Aachen University.

Der Hardwaretoken generiert ein Einmal Passwort, mit dem Sie zum gewünschten Dienst weitergeleitet werden. Die Passwörter sind nicht zeitlich begrenzt, sondern werden in einer festen Reihenfolge generiert.

Wichtig: Nicht alle Sicherheitsschlüssel sind sowohl mit „Hardwaretoken für VPN und RWTH Single Sign-On (HOTP)“ als auch mit „Hardwaretoken für RWTH Single Sign-On (WebAuthn/FIDO2)“ kompatibel. Kompatibel mit beiden Arten sind z.B. YubiKeys, Nitrokeys (Pro 2 und 3) und ausgewählte Feitian Keys.

Voraussetzung zur Einrichtung dieses Tokens:

- Sie besitzen einen Sicherheitsschlüssel.

- Sie haben eine passende Manager-App für Ihren Sicherheitsschlüssel installiert (z.B. YubiKey Manager).

Diese Token-Art kann für die Authentifizierung der folgenden Services verwendet werden:

- RWTH Single Sign-On.

- VPN.

Anleitung zur Einrichtung

Um diese Token-Art über den Tokenmanager im IdM Selfservice einzurichten, klicken Sie auf "Erstellen" und wählen Sie als Art des Tokens "Hardwaretoken für VPN und RWTH Single Sign-On (HOTP)".

- Schritt 1: Stecken Sie Ihren Sicherheitsschlüssel in den USB-Slot an Ihrem PC ein.

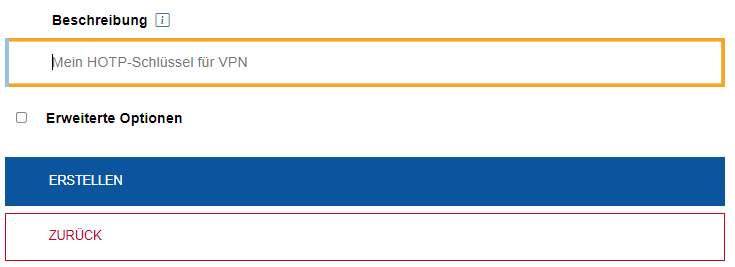

- Schritt 2: Wählen Sie im Tokenmanager eine eindeutige, selbstgewählte Beschreibung für den Sicherheitsschlüssel (z.B. Mein HOTP-Schlüssel für VPN) und tippen Sie diese in das Feld "Beschreibung" ein.

- Schritt 3: Klicken Sie im Tokenmanager auf "Erstellen".

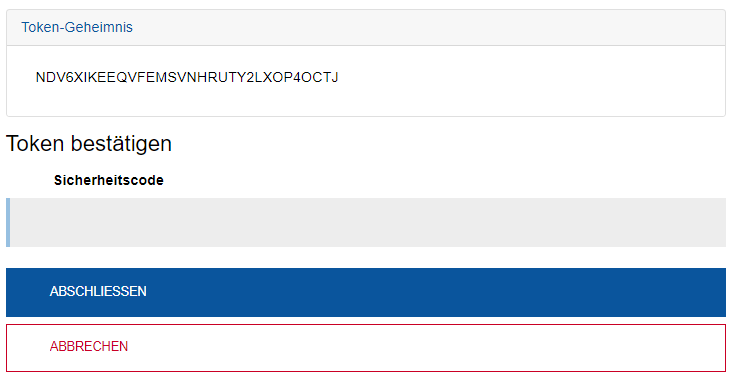

- Schritt 4: Kopieren Sie das "Token-Geheimnis" und navigieren Sie in der Manager-App zur HOTP-Konfiguration Ihres Sicherheitsschlüssels. Fügen Sie das Token-Geheimnis in das entsprechende Feld ein (Anleitung zur Registrierung von YubiKeys).

- Schritt 5: Folgen Sie den Anweisungen auf dem Bildschirm in Ihrer App.

Wichtig: Die Länge der Einmal Sicherheitscodes im Tokenmanager und in der App müssen identisch eingestellt sein (voreingestellt sind 6 Zeichen).

- Schritt 6: Wieder im Selfservice, klicken Sie in das Feld "Sicherheitscode" und tippen Sie auf Ihren Sicherheitsschlüssel. Es sollte automatisch ein Sicherheitscode eingetragen werden, welcher für die Bestätigung des Tokens "Hardwaretoken für VPN und RWTH Single Sign-On (HOTP)" gebraucht wird.

- Schritt 7: Durch diese Eingabe Ihres Einmal Sicherheitscodes sollte der Prozess automatisch abgeschlossen werden. Ist dies nicht der Fall, klicken Sie im Tokenmanager auf „Abschließen“.

Synchronisierung:

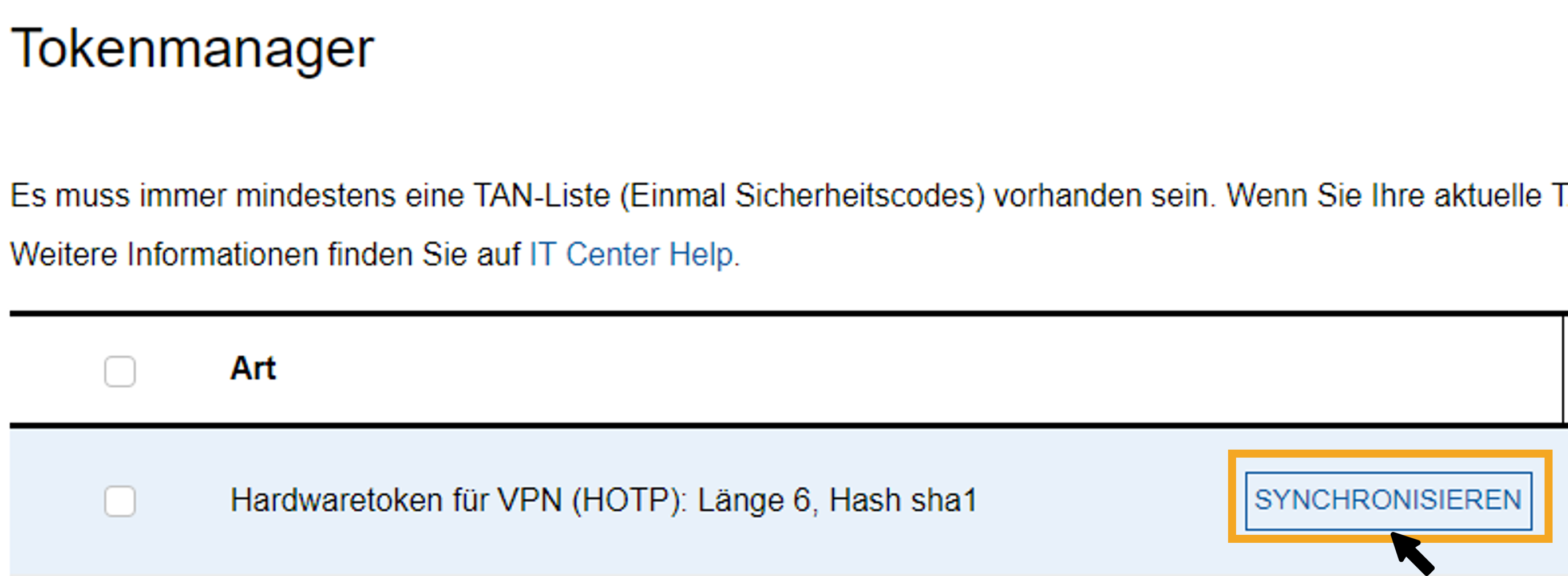

Sollten die Einmal Sicherheitscodes des Schlüssels nicht mehr zur Authentifizierung funktionieren, müssen Sie diesen eventuell mit dem entsprechenden Token im Tokenmanager synchronisieren.

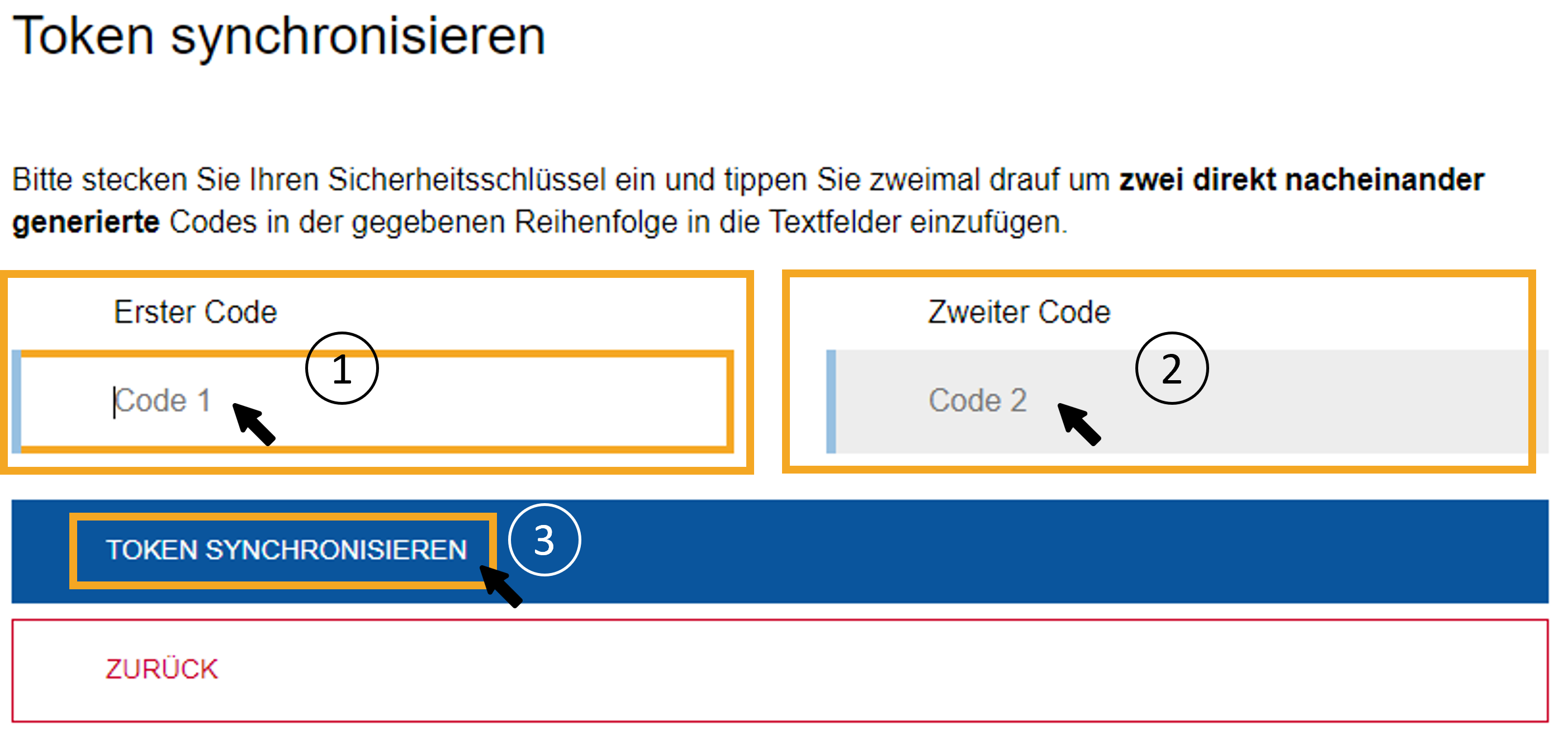

Klicken Sie dazu auf der Übersichtsseite im Tokenmanager auf den Button "Synchronisieren" rechts neben der Token Art. Anschließend müssen Sie zwei direkt nacheinander generierte Einmal Sicherheitscodes in die Felder eingeben, indem Sie in die Felder klicken und auf Ihren Sicherheitsschlüssel tippen. Anschließend sollte die Synchronisierung automatisch erfolgen und das Fenster schließt sich. Ist dies nicht der Fall, klicken Sie bitte auf "Token Synchronisieren".

Falls weiterhin Probleme bestehen, wenden Sie sich bitte an die Kolleg*innen vom IT-ServiceDesk.