Hardwaretoken für VPN und RWTH Single Sign-On (HOTP)

Der Hardwaretoken für VPN und RWTH Single Sign-On (HOTP) wird mit einem physischen Sicherheitsschlüssel (z.B. YubiKey) genutzt.

- Voraussetzung zur Einrichtung dieses Tokens

- Sicherheitsschlüssel einrichten

- Sicherheitsschlüssel für den Login verwenden

- Sicherheitsschlpssel synchronisieren (optional)

1. Voraussetzung zur Einrichtung dieses Tokens

- Sie besitzen einen Hardware Sicherheitsschlüssel (Hardwaretoken).

- Kompatibel mit beiden Token-Arten "Hardwaretoken für VPN und RWTH Single Sign-On (HOTP)" und "Hardwaretoken für RWTH Single Sign-On (WebAuthn/FIDO2)" sind z.B. YubiKey 5 Series, Nitrokey 3 und ausgewählte Feitian Keys.

- Zur Einrichtung dieses Tokens muss der Sicherheitsschlüssel mindestens das Protokoll OTP (one time password) unterstützen.

- Sie haben eine passende Manager-App für Ihren Sicherheitsschlüssel installiert (z.B. Yubico Authenticator).

2. Einrichtung

Video-Tutorial zur Tokeneinrichtung für VPN im YubiKey Manager:

Schritt 1

Stecken Sie Ihren Sicherheitsschlüssel in einen USB-Slot an Ihrem PC.

Schritt 2

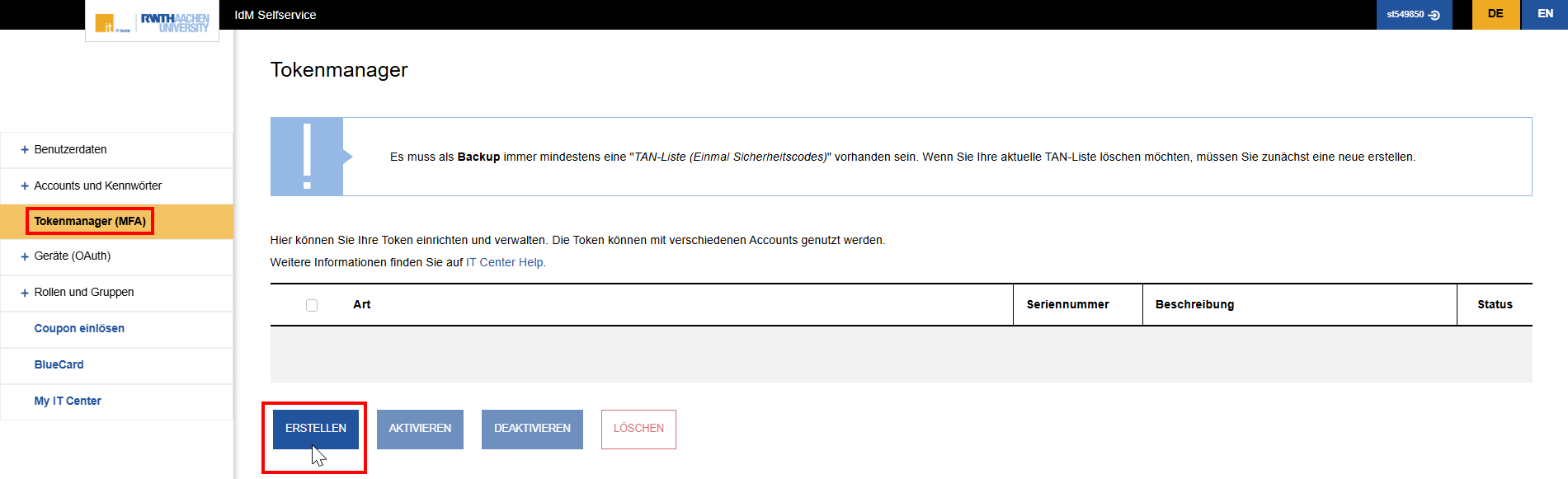

Rufen Sie den Tokenmanager auf.

Schritt 3

Melden Sie sich mit Single Sign-On an.

Schritt 4

Klicken Sie im Tokenmanager unten links auf den blauen Button Erstellen.

Schritt 5

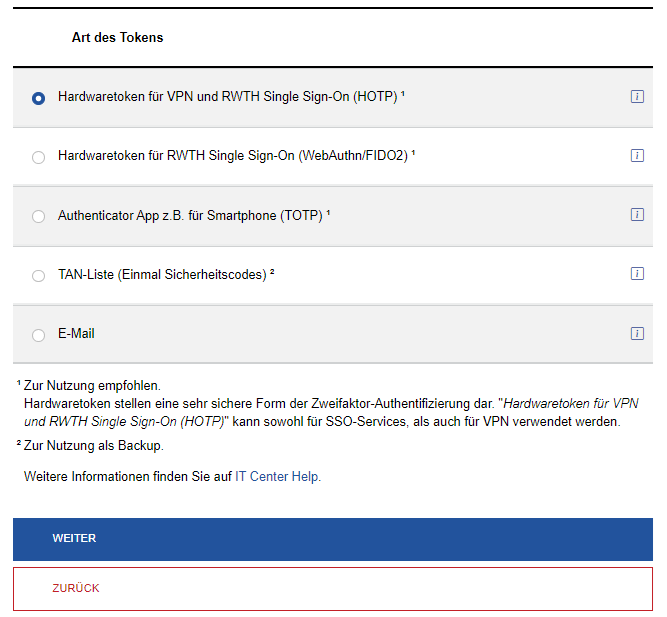

Wählen Sie als Art des Tokens Hardwaretoken für VPN und RWTH Single Sign-On (HOTP).

Schritt 6

Klicken Sie auf Weiter.

Schritt 7

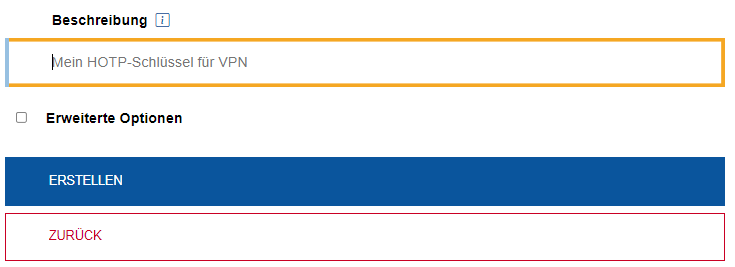

Tragen Sie eine eindeutige Beschreibung für den Sicherheitsschlüssel ein (z.B. Mein HOTP-Schlüssel für VPN). Dies hilft Ihnen dabei Token unterscheiden zu können, besonders wenn Sie mehrere Token angelegt haben.

Optional

Unter Erweiterte Optionen können Sie die Länge des Sicherheitscodes anpassen. Voreingestellt sind 6 Zeichen, was auch nicht verändert werden muss. Stellen Sie nur sicher, dass die Länge der Einmal-Sicherheitscodes im Tokenmanager und in der Manager-App gleich eingestellt sind. Falls die Code-Länge in der App Ihres Sicherheitsschlüssels nicht eingestellt werden kann, lassen Sie diese auf 6 Zeichen.

Schritt 8

Klicken Sie auf Erstellen.

Schritt 9

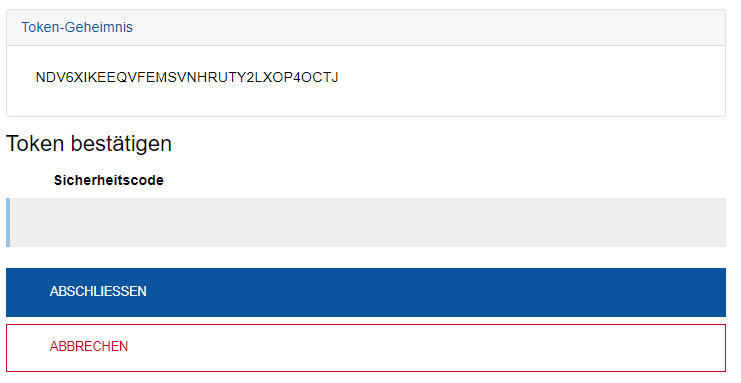

Kopieren Sie den Code unter Token-Geheimnis. Sie werden diesen in Schritt 13 benötigen. Bitte geben Sie den Code nicht an Dritte weiter.

Schritt 10

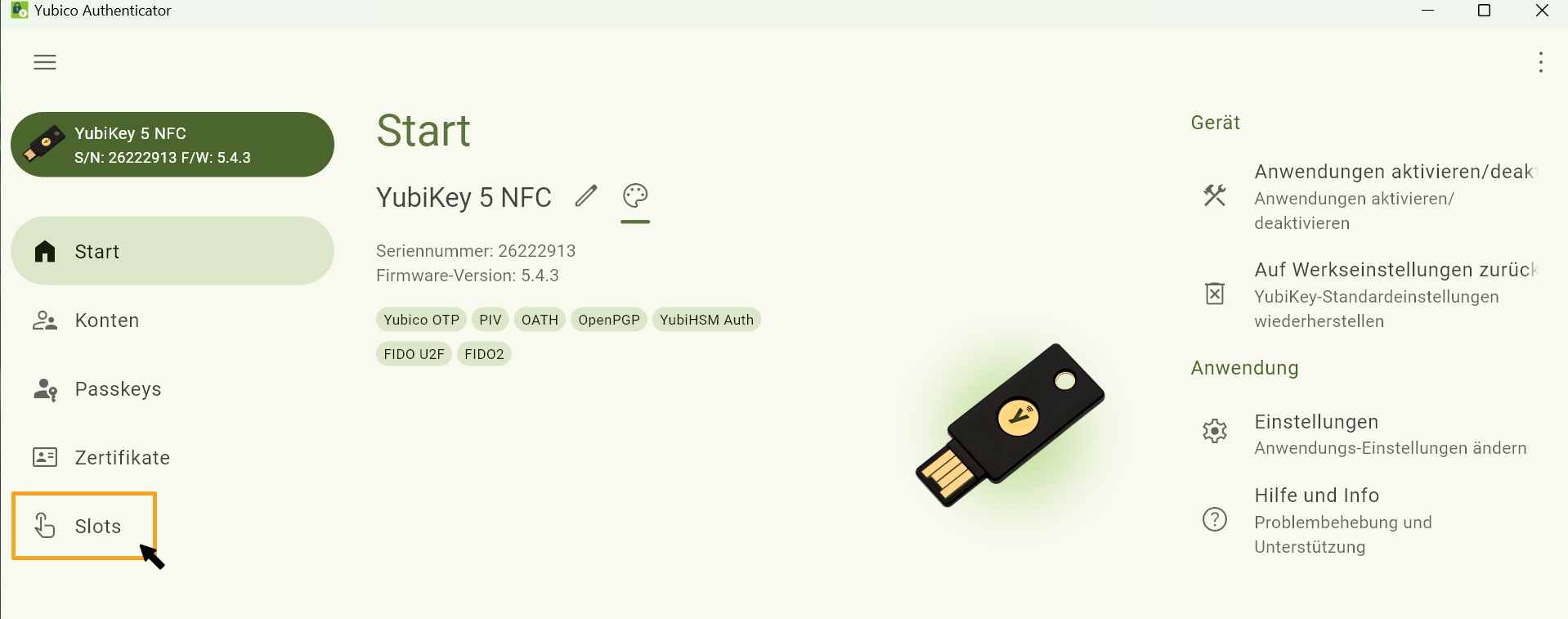

Behalten Sie den RWTH Tokenmanager im Hintergrund offen. Navigieren Sie in der Manager-App zur OTP-Konfiguration Ihres Sicherheitsschlüssels.

Im Yubico Authenticator geschieht dies über Slots.

Schritt 11

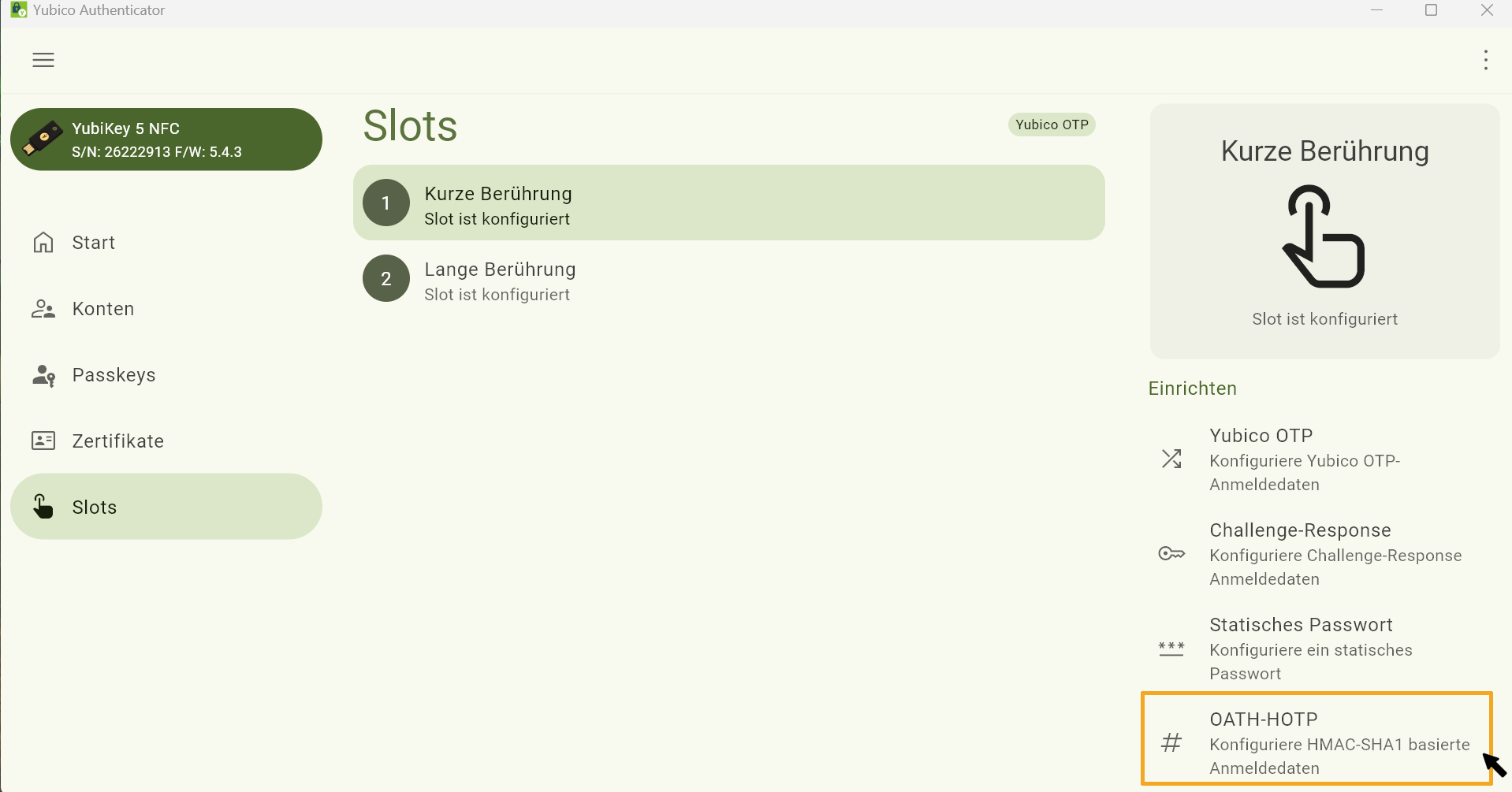

Wählen Sie einen Slot, den Sie konfigurieren wollen. Der Yubikey hat zwei Slots, einen für kurzes Antippen und einen für langes Halten.

Bitte beachten Sie:

Falls bereits ein Slot für eine andere Anwendung (z. B. Bitwarden oder ähnliches) verwendet wird, können Sie den jeweils anderen Slot auswählen, damit die Konfiguration nicht gelöscht wird. Der Slot für "Kurze Berührung" ist bei neuen YubiKeys standardmäßig mit einem Yubico-OTP-Token belegt, welcher überschrieben werden kann.

Schritt 12

Wählen Sie im nächsten Fenster OATH-HOTP.

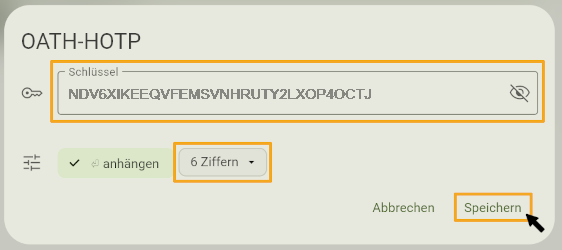

Schritt 13

Kopieren Sie den Code aus Schritt 9 in das Schlüssel-Feld in der Manager App.

Bitte beachten Sie:

Stellen Sie sicher, dass die Länge der Einmal-Sicherheitscodes im Tokenmanager und in der Manager-App gleich eingestellt sind. Voreingestellt sind 6 Zeichen, was auch nicht verändert werden muss.

Schritt 14

Klicken Sie auf Speichern.

Schritt 15

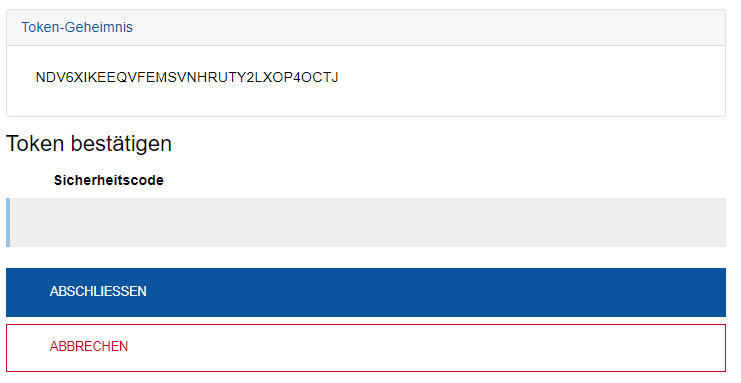

Kehren Sie in den Tokenmanager zurück und klicken Sie in den grauen Bereich unter Token Bestätigen / Sicherheitscode.

Schritt 16

Tippen Sie nun mit Ihrem Finger auf die Bestätigungsfläche Ihres Sicherheitsschlüssels.

Beim Yubikey ist dies die kreisförmige Aussparung mit dem Y.

Sofern Slot 1 gewählt wurde, tippen Sie einmal kurz. Wurde Slot 2 ausgewählt, halten Sie den Sicherheitsschlüssel gedrückt.

Ein Code wird automatisch im Feld "Sicherheitscode" eingetragen werden.

Schritt 17

Durch die Eingabe des Sicherheitscodes sollte der Prozess automatisch abgeschlossen und die Übersicht der erstellten Token angezeigt werden.

Ist dies nicht der Fall, klicken Sie im Tokenmanager manuell auf Abschließen.

Bitte beachten Sie:

Sollte es eine Fehlermeldung geben, ist leider im Prozess ein Fehler unterlaufen.

- Bitte überprüfen Sie noch einmal ob Sie korrekt kurz getippt (Slot 1) oder lange gehalten (Slot 2) haben.

- Falls die Fehlermeldung bestehen bleibt klicken Sie auf Abbrechen und löschen Sie in der Übersicht im Tokenmanager alle Token, welche ganz rechts kein grünes Steckersymbol besitzen.

- Starten Sie den Prozess noch einmal neu. Achten Sie darauf, dass in der Manager App und im Tokenmanager die Länge des Sicherheitscodes gleich gewählt ist.

- Bei Fragen oder bestehenden Problemen wenden Sie sich bitte an das IT-ServiceDesk.

Hinweis

3. Sicherheitsschlüssel für den Login verwenden

Um einen Sicherheitsschlüssel für den Login mit MFA zu verwenden, gehen Sie bitte wie folgt vor:

Schritt 1

Stecken Sie den Sicherheitsschlüssel in einen USB-Port Ihres Geräts.

Schritt 2

Wenn Sie zur Eingabe eines Einmal-Sicherheitscodes aufgefordert werden, tippen Sie mit dem Finger auf den Sicherheitsschlüssel.

Beim Yubikey tippen Sie auf die kreisförmige Aussparung mit dem Y.

- Wenn Slot 1 eingerichtet wurde, tippen Sie einmal kurz darauf.

- Wenn Slot 2 eingerichtet wurde, halten Sie den Sicherheitsschlüssel gedrückt.

Schritt 3

Im Eingabefeld wird ein Code generiert und der Vorgang wird automatisch abgeschlossen.

4. Synchronisierung (optional)

Ein HOTP-Token generiert jedesmal einen neuen Code, wenn Sie ihn betätigen - ganz gleich, ob Sie die Codes nutzen oder nicht.

Werden so mehrere Codes generiert, ohne für die Authentifizierung benutzt zu werden, kann es passieren, dass die Authentifizierung mit diesem Token nicht mehr funktioniert.

Kommt man noch mit einem anderen Token, wie der Backup Tan Liste, in den Tokenmanager, kann man den HOTP-Token durch eine Synchronisation wiederherstellen.

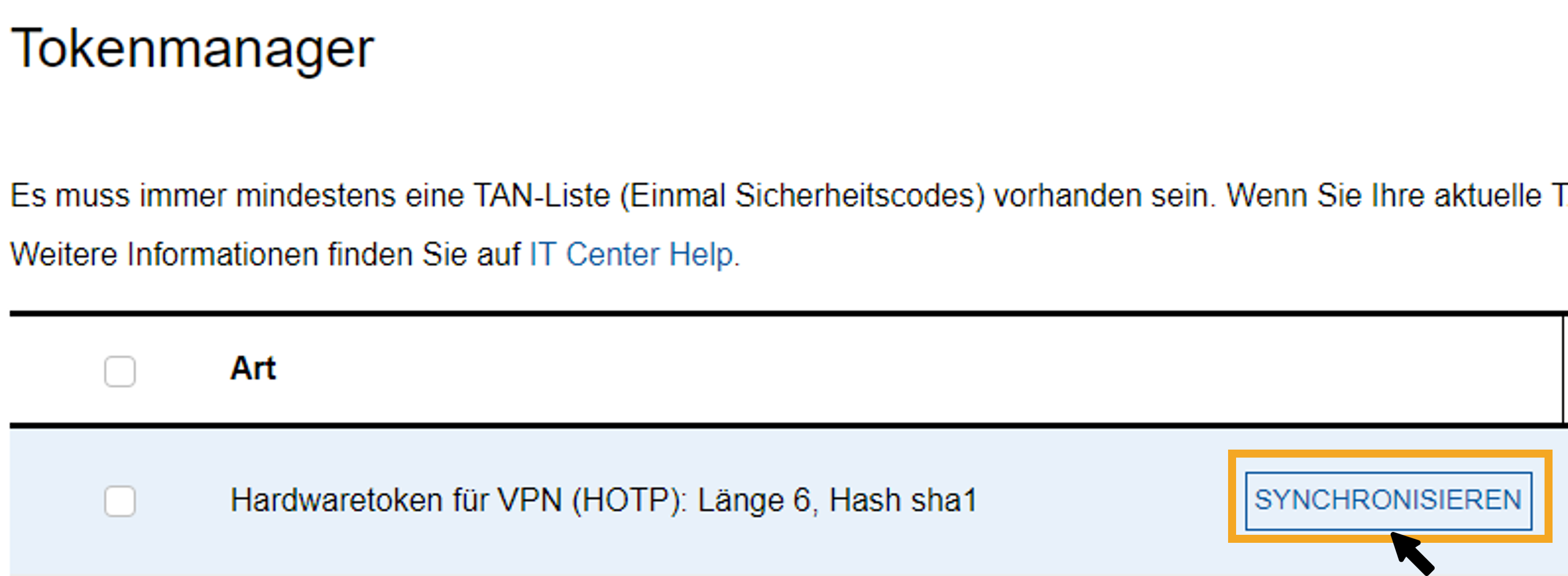

Schritt 1

Klicken Sie auf der Übersichtsseite im Tokenmanager auf den Button Synchronisieren rechts neben der Tokenart.

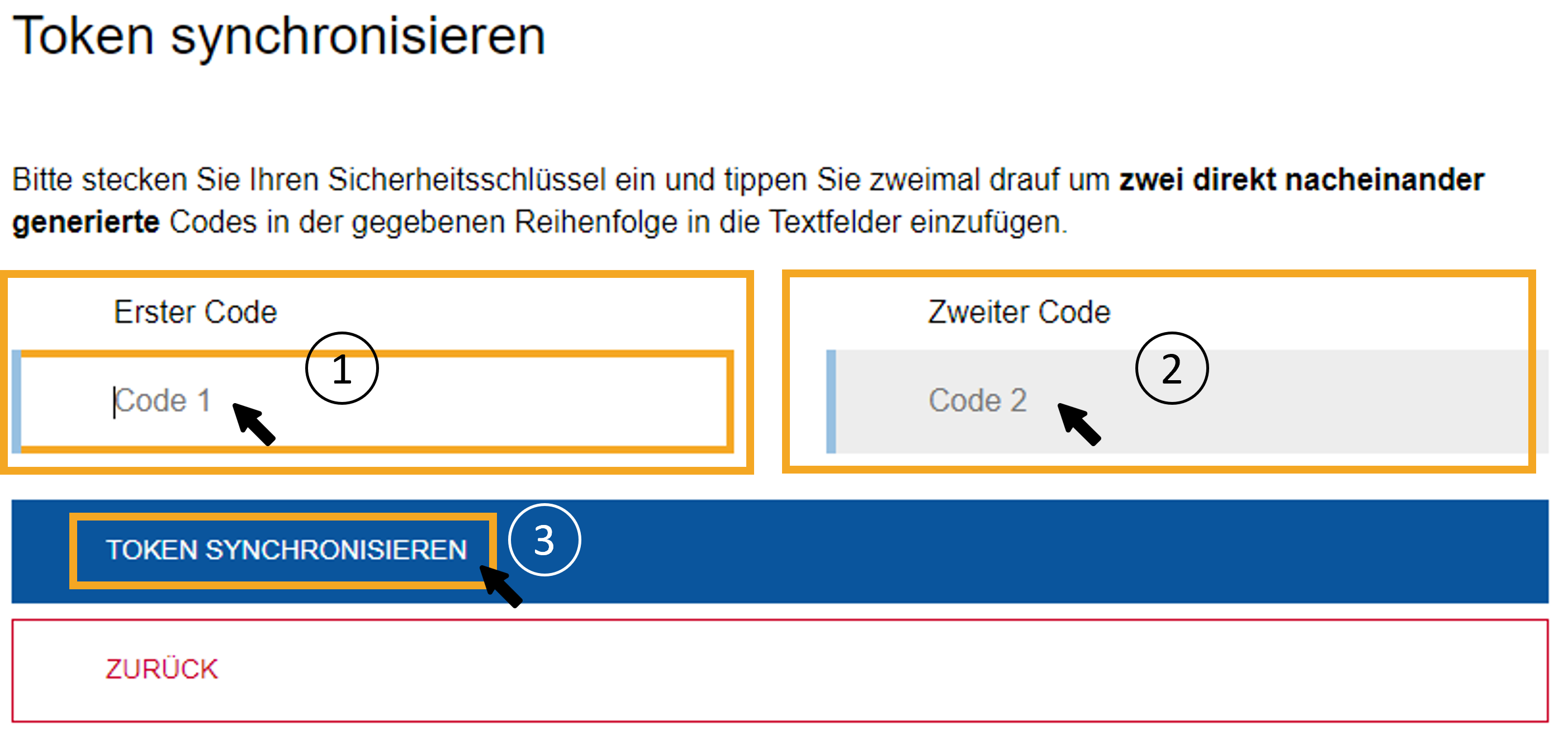

Schritt 2

Geben Sie zwei direkt nacheinander generierte Einmal-Sicherheitscodes in die Felder (1) und (2) ein, indem Sie in die Felder klicken und mit dem Finger auf Ihren Sicherheitsschlüssel tippen oder diesen halten (je nach Konfiguration in Schritt 11).

Schritt 3

Die Synchronisierung erfolgt automatisch und das Fenster schließt sich. Ist dies nicht der Fall, klicken Sie bitte manuell auf Token Synchronisieren (3).

Wird der Sicherheitsschlüssel weiterhin nicht akzeptiert, können Sie diesen in der Übersicht löschen. Dadurch ist eine erneute Einrichtung möglich.

Bei Fragen oder Problemen wenden Sie sich bitte an das IT-Service-Desk.