Hardwaretoken für RWTH Single Sign-On (WebAuthn/FIDO2)

Der Hardwaretoken für RWTH Single Sign-On (WebAuthn/FIDO2) wird standardmäßig mit einem physischen (Hardware-) Sicherheitsschlüssel genutzt. Informationen zu diesen Sicherheitsschlüsseln finden Sie hier.

Für die Einrichtung dieses Tokens muss sowohl ein Teil der Einrichtung im Tokenmanager als auch eine Verifizierung außerhalb des Tokenmanagers durchgeführt werden.

- Voraussetzung zur Einrichtung dieses Tokens

- Einrichtung im Tokenmanager

- Verifizierung außerhalb des Tokenmanagers

Alternativ können Sie anstatt eines Sicherheitsschlüssels auch Apple oder Android Endgeräte (beispielsweise Smartphones) mit Touch- oder Face-ID für dieses Token verwenden. Bitte überprüfen Sie zunächst selbst, ob Ihr Endgerät diese Funktionen unterstützt.

1. Voraussetzung zur Einrichtung dieses Tokens

- Sie besitzen einen Hardware-Sicherheitsschlüssel (Hardwaretoken).

- Kompatibel mit beiden Token-Arten "Hardwaretoken für VPN und RWTH Single Sign-On (HOTP)" und "Hardwaretoken für RWTH Single Sign-On (WebAuthn/FIDO2)" sind z.B. YubiKeys, Nitrokeys (Pro 2 und 3) und ausgewählte Feitian Keys.

- Zur Einrichtung dieses Tokens muss der Sicherheitsschlüssel mindestens das Protokoll WebAuthn/FIDO2 unterstützen.

2. Einrichtung im Tokenmanager

Video-Tutorial zur Tokeneinrichtung für den RWTH Single Sign-On.

Schritt 1

Stecken Sie Ihren Sicherheitsschlüssel in den USB-Slot an Ihrem PC ein.

Schritt 2

Rufen Sie den Tokenmanager auf.

Falls Sie bereits einen oder mehrere Token eingerichtet haben, werden Sie aufgefordert, einen Einmal Sicherheitscode einzugeben.

Bitte wählen Sie den Token aus dem Drop-Down-Menü aus, den Sie verwenden möchten und geben den Einmal Sicherheitscode passend zum Token ein.

Schritt 3

Klicken Sie dann auf Weiter.

Schritt 4

Klicken Sie im Tokenmanager unten links auf den blauen Button Erstellen.

Schritt 5

Wählen Sie als Art des Tokens Hardwaretoken für RWTH Single Sign-On (WebAuthn/FIDO2).

Schritt 6

Klicken Sie auf Weiter.

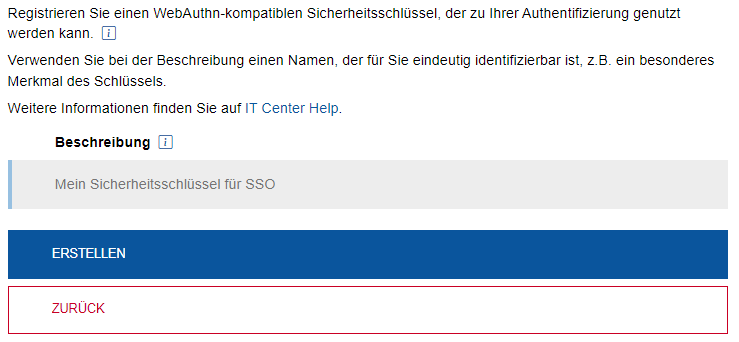

Schritt 7

Tragen Sie eine eindeutige Beschreibung für den Sicherheitsschlüssel ein (z.B. Mein Sicherheitsschlüssel für SSO).

Dies hilft Ihnen dabei Token unterscheiden zu können, besonders wenn Sie mehrere Token angelegt haben.

Schritt 8

Klicken Sie auf Erstellen.

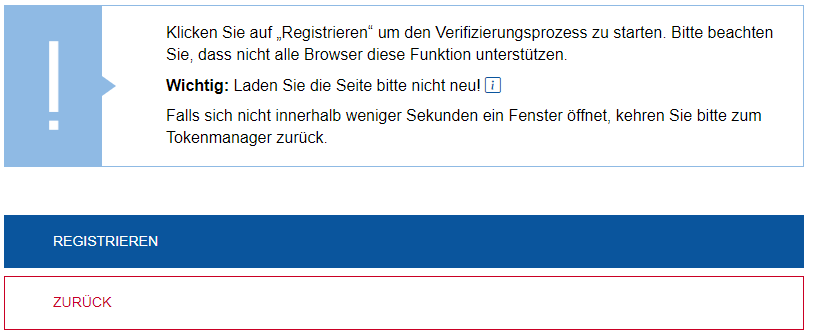

Schritt 9

Klicken Sie auf Registrieren, um den Verifizierungsprozess außerhalb des Tokenmanagers zu starten.

3. Verifizierung außerhalb des Tokenmanagers

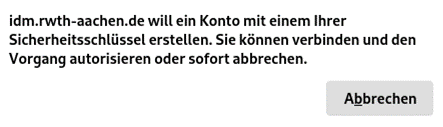

Durch Klicken auf Registrieren verlassen Sie den Tokenmanager und müssen nun das Token bestätigen.

Es gibt hierbei entweder die Möglichkeit die Verifizierung mit einem Credential Manager durchzuführen oder dies im Browser auf ihrem Endgerät zu tun. Wie Sie vorgehen, ist Ihnen überlassen, kann aber je nach Endgerät variieren.

Nachfolgenden Anleitungen enthalten Beispiele für die Verifizierung:

Verifizierung mit dem Windows Credential Manager

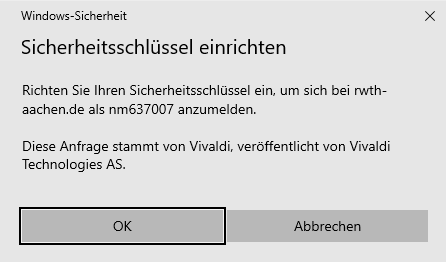

Schritt 1

Folgen Sie bitte den Anweisungen auf dem Bildschirm.

Schritt 2

Wenn die Daten korrekt sind, bestätigen Sie mit OK.

Schritt 3

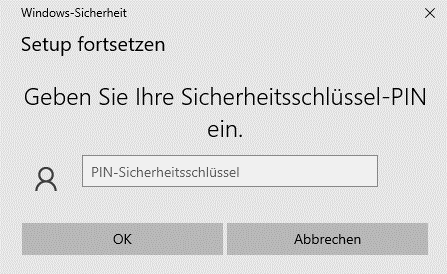

Ob eine Sicherheitsschlüssel-PIN benötigt wird, hängt davon ab, ob und wie der Hardwareschlüssel vorher eingerichtet wurde.

Wenn Sie zur Eingabe aufgefordert werden, geben Sie die selbst gewählte, sichere PIN ein.

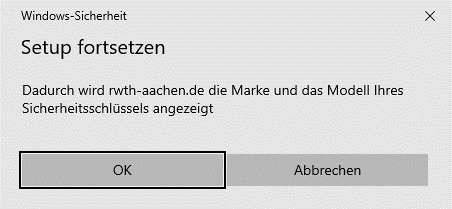

Schritt 4

Wenn die Daten korrekt sind, bestätigen Sie mit OK.

Schritt 5

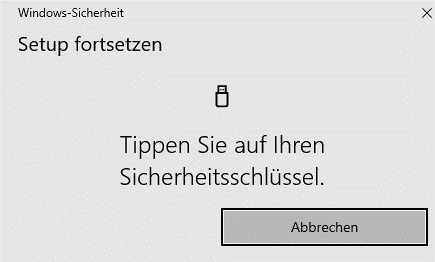

Folgen Sie dann den Anweisungen auf dem Bildschirm und Tippen Sie mit Ihrer Hand auf den Sicherheitsschlüssel.

Beim YubiKey auf die kreisförmige goldene Aussparung mit dem Y darauf.

Falls Ihr Betriebssystem nicht über einen eigenen Credential Manager, wie den von Windows, verfügt, werden die Token durch Ihren Webbrowser eingerichtet.

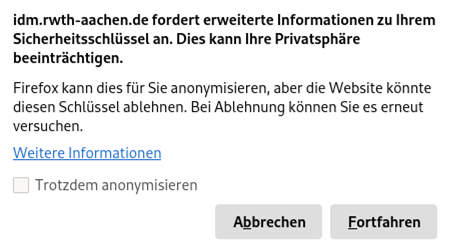

Schritt 1

Im ersten Schritt dürfen die Daten nicht anonymisiert werden, da sonst die Einrichtung des Tokens fehlschlägt:

Schritt 2

Klicken Sie dann auf Fortfahren.

Schritt 3

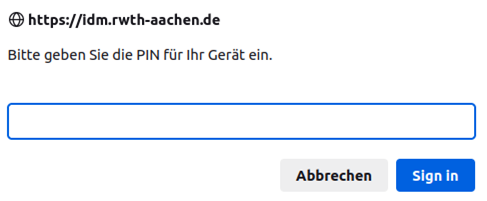

Nun kann der Hardwareschlüssel an das System angeschlossen werden.

Ob eine PIN benötigt wird, hängt davon ab, ob und wie der Hardwareschlüssel vorher eingerichtet wurde.

Wenn Sie zur Eingabe aufgefordert werden, geben Sie die selbst gewählte, sichere PIN ein.

Schritt 4

Klicken Sie dann auf Sign in.

Schritt 5

Schließen Sie den Vorgang durch das Antippen des Sicherheitsschlüssels ab.

Beim YubiKey auf die kreisförmige goldene Aussparung mit dem Y darauf.

Schritt 1

Falls noch kein Sicherheitsschlüssel mit dem System verbunden ist, werden Sie nach der Art des Gerätes gefragt, welches verwendet werden soll. Wählen Sie bitte USB-Sicherheitsschlüssel.

Schritt 2

Folgen Sie anschließend den Anweisungen auf Ihrem Bildschirm.

Einrichtung mit Apple Touch- oder Face-ID

Durch die Nutzung der Apple Touch-ID oder Face-ID als Hardware-Token für das RWTH Single Sign-On kann eine sichere Anmeldung bei RWTH-Diensten ohne separaten Hardware-Sicherheitsschlüssel ermöglicht werden.

Bitte überprüfen Sie zunächst selbst ob Ihr Endgerät diese Funktionen unterstützt.

Falls Sie bereits die Apple Schlüsselbund Funktion nutzen, können Sie die Touch ID bzw. Face ID als Hardware-Token für das RWTH Single Sign-On (WebAuthn/FIDO2) wie folgt einbinden:

Schritt 1

Wählen Sie ein Endgerät bei dem Touch ID und / oder Face ID bereits eingerichtet ist, oder mit dem dies durchgeführt werden kann.

Apple-Smartphones eignen sich am besten hierzu.

Apple-Computer die Fingerabdruckscanner besitzen (Mac-Computer mit Magic Keyboard, Apple Chip und MacOS Big Sur 11.4 oder neuer), können aber auch für Touch-ID verwendet werden.

Schritt 2

Falls dies noch nicht geschehen ist, muss in den Systemeinstellungen die Funktion Touch ID bzw. Face ID aktiviert werden.

Für MacOS-Geräte:

- Wählen Sie das Apple Menü (Apfel Symbol) > Systemeinstellungen > Touch ID & Passwort

Für iOS-Geräte:

- Für Touch ID:

- Wählen Sie Einstellungen (Zahnrad Symbol) > Touch ID & Code > Touch ID konfigurieren

- Für Face ID:

- Wählen Sie Einstellungen (Zahnrad Symbol) > Face ID & Code > Face ID konfigurieren

Schritt 3

Folgen Sie der jeweiligen Anleitung auf dem Bildschirm Ihres Endgerätes. Die erforderlichen biometrischen Daten (Fingerabdrücke oder Gesichtsbilder) müssen hinzugefügt werden.

Eine ausführliche Anleitung des Herstellers finden Sie hier.

Schritt 4

Sobald dies abgeschlossen ist, rufen Sie den Tokenmanager auf dem jeweiligen Endgerät auf und folgen Sie den Schritten unter Einrichtung im Tokenmanager.

Sobald Sie die Registrierung gestartet haben, fahren Sie hier mit dem nächsten Schritt fort.

Schritt 5

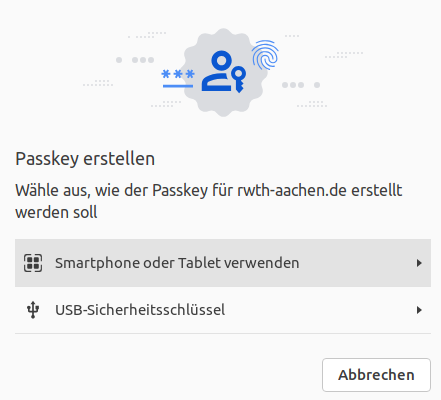

Nachdem Sie auf Registrierung geklickt haben, öffnet sich ein neues Fenster, bei dem Sie ein Gerät für Ihren Passkey auswählen können.

Sofern Sie Touch-ID oder Face-ID auf Ihrem Gerät konfiguriert haben, sollte dies automatisch ausgewählt werden. Andernfalls wählen Sie Dieses Gerät und dann die Option aus, welche zuvor konfiguriert wurde.

![]()

Schritt 6

Folgen Sie den auf dem Bildschirm angezeigten Anweisungen.

Hierbei kann die Platzierung des Fingers auf dem Touch ID-Sensor oder die Blickrichtung in die Kamera erforderlich sein.

Nach der Bestätigung wird Ihnen wieder die Übersicht im Tokenmanager angezeigt und das Token ist nun eingerichtet.

Bei der nächsten Anmeldung bei einem RWTH-Dienst müssen Sie die Option Hardwaretoken für RWTH Single Sign-On (WebAuthn/FIDO2) auswählen.

Die Authentifizierung erfolgt anschließend durch die Nutzung des zuvor eingerichteten Fingerabdrucks oder Gesichtsbildes.

Einrichtung mit Android Touch- oder Face-ID

Durch die Nutzung der Android Touch-ID oder Face-ID als Hardware-Token für das RWTH Single Sign-On kann eine sichere Anmeldung bei RWTH-Diensten ohne separaten Hardware-Sicherheitsschlüssel ermöglicht werden.

Bitte überprüfen Sie zunächst selbst ob Ihr Endgerät diese Funktionen unterstützt.

Sie können die Touch ID bzw. Face ID als Hardware-Token für das RWTH Single Sign-On (WebAuthn/FIDO2) wie folgt einbinden:

Schritt 1

Wählen Sie ein Endgerät bei dem Touch ID und / oder Face ID bereits eingerichtet ist, oder mit dem dies durchgeführt werden kann.

Schritt 2

Falls dies noch nicht geschehen ist, muss in den Systemeinstellungen die Funktion Touch ID bzw. Face ID aktiviert werden.

Wählen Sie Einstellungen (Zahnrad Symbol) > Sicherheit und Datenschutz > und dann unter dem Reiter Zusätzliche Sicherheitseinstellungen den Punkt Biometrische Daten.

- Für Touch ID wählen Sie Fingerabdrücke

- Für Face ID wählen Sie Gesichtserkennung

Schritt 3

Folgen Sie der Anleitung auf dem Bildschirm Ihres Endgerätes. Die erforderlichen biometrischen Daten (Fingerabdrücke oder Gesichtsbilder) müssen hinzugefügt werden.

Schritt 4

Sobald dies abgeschlossen ist, rufen Sie den Tokenmanager auf dem jeweiligen Endgerät auf und folgen Sie den Schritten unter Einrichtung im Tokenmanager.

Sobald Sie die Registrierung gestartet haben, fahren Sie hier mit dem nächsten Schritt fort.

Schritt 5

Nachdem Sie auf Registrierung geklickt haben, öffnet sich ein neues Fenster, bei dem Sie ein Gerät für Ihren Passkey auswählen können.

Wählen Sie hier Dieses Gerät aus.

Schritt 6

Folgen Sie den auf dem Bildschirm angezeigten Anweisungen.

Hierbei kann die Platzierung des Fingers auf dem Touch ID-Sensor oder die Blickrichtung in die Kamera erforderlich sein.

Nach der Bestätigung wird Ihnen wieder die Übersicht im Tokenmanager angezeigt und das Token ist nun eingerichtet.

Bei der nächsten Anmeldung bei einem RWTH-Dienst müssen Sie die Option Hardwaretoken für RWTH Single Sign-On (WebAuthn/FIDO2) auswählen.

Die Authentifizierung erfolgt anschließend durch die Nutzung des zuvor eingerichteten Fingerabdrucks oder Gesichtsbildes.

Bei Fragen oder Problemen wenden Sie sich bitte an die Kolleg*innen vom IT-ServiceDesk.