Allgemeine Hinweise zum Betrieb

Auf dieser Seite finden Sie allgemeine Hinweise zum Betrieb von Cisco Secure Endpoint:

- Richtlinien (Policies)

- Gruppen

- Produktupdates

- Ausschlüsse (Exceptions)

- Betrieb auf Systemen ohne Internetverbindung

Richtlinien (Policies)

Im Auslieferungszustand enthält die Cisco Secure Endpoint Console eine Reihe von Richtlinien für Standardanwendungsfälle für jeden unterstützte Betriebssystem, die Sie verwenden können:

- Audit: Diese Richtlinien dienen dem Testen. Sie sind so konfiguriert, dass alle Features eingeschaltet sind, aber keine Änderungen vorgenommen werden, erkannte Bedrohungen aber in den Ereignissen angezeigt werden.

- Protect: Diese Richtlinien enthalten Standardeinstellungen, die für den Betrieb auf normalen Endgeräten verwendet werden können. Ggf. müssen Sie hier Anpassungen der benötigten Ausnahmen vornehmen.

- Server: Diese Richtlinien enthalten Standardeinstellungen, die für den Betrieb von Standard-Serversystemen optimiert sind. Ggf. müssen Sie hier Anpassungen der benötigten Ausnahmen vornehmen.

- Domain Controller: Diese Richtlinien enthalten Standardeinstellungen, die speziell für den Betrieb Active Directory Serversystemen optimiert sind.

- Triage: Diese Richtlinen enthalten aggressive Einstellungen für den Virenscanner. Sie sind für Systeme gedacht, die in Folge eines Kompromittierungsverdachts besonders gründlich gescannt werden sollen.

- Default Network: Die Richtlinie enthält Einstellungen für Netzwerkgeräte. Sie kann ignoriert werden, da Netzwerkgeräte in der aktuellen Implementierung nicht enthalten sind. Es muss aber mindestens eine Netzwerkrichtlinie im Tenant vorhanden sein.

Zusätzliche Richtlinien sollten Sie dann verwenden, wenn Sie Einstellungen nur für bestimmte Systeme oder Anwendungen anwenden möchten. Sie können entweder erzeugt werden, in dem eine bestehende Richtlinie dupliziert und anschliessend angepasst wird, oder es kann eine neue Richtlinie angelegt werden. Bei neuen Windows Richtlinien, ist die Benutzerbenachrichtigung bei einem Virenfund standardmässig deaktiviert. Wir empfehlen diese einzuschalten, in dem Sie in der Richtlinie unter Advanced Settings → Client User Interface den Haken bei Engine Notifications setzen.

Gruppen

Gruppen werden für die Zuordnung von Richtlinien zu enthaltenen Geräten verwendet. Auf jede Gruppe wirkt immer eine Richtlinie für jedes unterstützte Betriebssystem. Eine bestimmte Richtlinie kann einer Gruppe zugeordnet werden, wenn keine Richtlinie für eine bestimmtes Betriebssystem zugeordnet wird, gilt entweder unter Administration → Organization Settings konfigurierte Default Richtlinie, oder bei geschachtelten Gruppen die entsprechende Richtlinie der übergeordneten Gruppe.

Im Auslieferungszustand enthält die Cisco Secure Endpoint Console einige Defaultgruppen, die für die Zuordnung von System verwendet werden kann. Die Namen der Standard-Gruppen entsprechen den Namen der oben beschriebenen Standard-Richtlinien und die Richtlinien sind entsprechend auf diesen Gruppen konfiguriert und sind für den jeweiligen Anwendungsfall vorgesehen.

Produktupdates

Cisco veröffentlicht in unregelmässigen Abständen Produktaktualisierungen für Cisco Secure Endpoint, die Korrekturen für Sicherheitslücken, Bugs oder neue Features enthalten. Diese Updates werden für Windows, Linux und MacOS nicht automatisch auf die Endgeräte verteilt, sondern müssen aktiv gesteuert werden. Um das Update für diese Betriebssysteme vorzunehmen haben Sie 2 Möglichkeiten:

- Steuerung per Richtlinie: Die Richtlinien für die genannten Betriebssysteme enthalten den Punkt Product Updates, mit dem das Update gesteuert werden kann. Hier können Sie die Version auswählen, die auf Ihren Geräten verwendet werden soll. (Der Eintrag None bedeutet, dass keine Änderung an der aktuell installierten Version vorgenommen wird) Außerdem müssen Sie ein Zeitfenster bestimmen, in dem der Client nach neuen Versionen prüfen und ggf. das Update vornehmen soll. In der Windows Richtlinie kann zusätzlich gewählt werden, ob und ggf. wann ein benötigter Reboot automatisch vorgenommen werden soll. Laut Cisco sollte ein Reboot in aktuellen Produktversionen in der Regel nicht mehr notwendig sein, kann in Ausnahmefällen aber vorkommen.

- Update per Installer: Eine Updateinstallation ist ebenfalls über den ganz normalen Installer möglich. Hierzu laden Sie einfach das entsprechende Installationspaket herunter, wie unter Installation von Cisco Secure Endpoint beschrieben und starten die Installation manuell oder lassen sie ggf. über eine vorhandene Softwareverteilung vornehmen.

Ausschlüsse (Exceptions)

Um Konflikten mit Programmen, False-Positives oder Performanceproblemen zu begegnen, können Ausschlüsse konfiguriert werden. Es gibt verschiedene Typen von Ausschlüssen (Path, FileExtension, Wildcard, Executable Threat, IOC, Process) und diese sind mitunter Engine-spezifisch, der Typ "Executable" gilt nur für die Exploit Prevention Engine. Eine detaillierte Beschreibung von Ausschlüssen und deren Verwendung finden Sie auf den Cisco Webseiten unter Configure and Identify Secure Endpoint Exclusions.

Betrieb auf Systemen ohne Internetverbindung

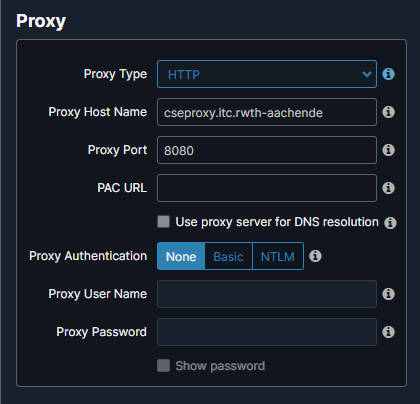

Cisco Secure Endpoint braucht zwingend eine Internetverbindung zur Cisco Cloud um korrekt zu funktionieren. Um Server ohne direkte Internetverbindung schützen zu können, kann man per Richtlinie einen Proxy Server konfigurieren, sodass in den ausgehenden Firewall-Richtlinien des entsprechenden Netzwerkes lediglich eine dedizierte Freischaltung für den Zugriff auf den TCP Port 8080 im Netzwerk 134.130.122.216/29 erfolgen muss. In den Richtlinieneinstellungen zu Proxy müssen folgende Koordinaten eingegeben werden, um den Proxy zu verwenden:

Die bereitgestellten Proxyserver sind nur von Clients innerhalb des RWTH Netzes erreichbar und technisch für den Zugriff auf benannte Webaddressen der Cisco Cloud beschränkt, die für den Betrieb von Cisco Secure Endpoint notwendig sind. Sie routen keinen weiteren Internetverkehr und sollen ausschließlich für den beschriebenen Anwendungsfall verwendet werden. Außerdem wird hier keine TLS-Terminierung vorgenommen, alle Verschlüsselungen werden direkt vom Client und dem Endpunkt der Cisco Cloud ausgehandelt und sichergestellt.